CISO-Radar 2024: Adaption, Kollaboration und Transformation bei Cyber Security

Veröffentlicht am 16. Mai 2024

- Cyber Security

Cybersicherheit 2024: Was erwartet uns?

Schon bald wird das olympische Feuer entzündet und die Spiele in Paris werden eröffnet. Dieses Weltereignis wird viel Aufmerksamkeit auf sich ziehen, auch wenn es um Cyberangriffe geht! Die Cybersicherheitsteams müssen überaus wachsam sein, um mögliche Zwischenfälle während der Spiele zu verhindern. Sie müssen aber auch ihr Tagesgeschäft und wichtige Transformationsprojekte zur Vorbereitung auf neue Bedrohungen, Vorschriften und Technologien im Auge behalten.

Bereiten Sie Ihre Strategie für 2024 (und darüber hinaus) vor, indem Sie zusammen mit uns die wichtigsten Trends erkunden, die die Cybersicherheitslandschaft in diesem Jahr verändern werden.

Seit zehn Jahren veröffentlicht Wavestone jährlich den „CISO Radar“, der alle wichtigen Themen im Bereich Cybersicherheit und operative Resilienz zusammenfasst. Er spiegelt unsere jüngsten Projekterfahrungen und die Veränderungen wider, die von all unseren Expertinnen und Experten für Cybersicherheit und operative Resilienz am Markt wahrgenommen werden.

Auf der Grundlage dieses Radars und unserer Analysen haben wir die 10 wichtigsten Veränderungen für den Zeitraum 2024–2027 identifiziert.

Ausrichtung der Cybersicherheitsgrundlagen auf künftige Herausforderungen

1. Cloud: zwei Herausforderungen für Cyber-Teams

Die erste Herausforderung: Um das volle Potenzial der Cloud sicher nutzen zu können, müssen Sie zunächst Silos aufbrechen. Viele Unternehmen haben diese Technologie isoliert, indem sie Kompetenzzentren eingerichtet oder spezielle Experten ernannt haben, ohne sie in bestehende Sicherheits- oder IT-Teams zu integrieren. Dies war zwar notwendig, um die Technologie in Gang zu bringen, wirkt sich nun aber nachteilig aus. Angesichts der Zunahme von Cloud-nativen und hybriden Projekten sind betriebliche Veränderungen erforderlich, um die Cloud-Sicherheitsteams zu entlasten. Die Cloud muss ein IT-System wie jedes andere werden. Cloud-Sicherheit muss in die CI/CD-Pipeline und agilen Methoden der Unternehmen integriert werden – auch für interne Systeme.

Die zweite Herausforderung: Das Potenzial der Cloud in Bezug auf Cybersicherheit wird nicht voll ausgeschöpft. Dies umfasst:

- Automatisierte Bereitstellung von Ressourcen und Sicherheitsrichtlinien.

- Sichtbarkeit in der Cloud-Umgebung für eine bessere Überwachung des Perimeters.

- Entwicklung neuer Ressourcen mit No-Code-/Low-Code-Strategien (kein Code für die Bereitstellung erforderlich) oder ohne Administrator (weniger Benutzer mit Administratorrollen).

Dies ist häufig auf eine unzureichende Schulung des Teams oder auf die große Anzahl von Funktionen der Cloud-Dienste und deren rasante Weiterentwicklung zurückzuführen. Die Analyse der bestehenden Funktionen von Cloud-Plattformen und deren Anpassung an die Cyber-Prozesse des Unternehmens ist häufig ein sehr positiver Schritt und ermöglicht die Lösung von Problemen, die seit Jahren ungelöst sind (Echtzeit-Compliance-Prüfungen, Überwachung von Sicherheitsrichtlinien usw.).

Extended Tier 0 bei der Cloud-Bereitstellung

Extended Tier 0 kann als eine Erweiterung des Tier-0-Konzepts auf die Cloud verstanden werden, d. h. den Bereich, in dem die Systeme gehostet sind, die einen breiten und tiefen Zugriff auf das Informationssystem (IS) ermöglichen. In der Cloud geht es um die sichere Verwaltung von Konten mit hohen Berechtigungen, indem herkömmliche Sicherheitsprinzipien mit den spezifischen Merkmalen und Funktionen von Cloud-Umgebungen kombiniert werden.

Diese erweiterte Version muss folgende Funktionen ermöglichen:

- Erweiterter Zugriff auf Ressourcen: Durch Extended-Tier-0-Konten werden die Berechtigungen über ein einzelnes System oder einen bestimmten Bereich hinaus erweitert und der Zugriff auf plattform- oder dienstübergreifende Elemente geschützt.

- Zentrales Berechtigungsmanagement: Extended Tier 0 wird zum zentralen Kontrollpunkt für Zugriffe und Berechtigungen für verschiedene Cloud-Umgebungen.

- Sicherheit und Compliance: Die Konten von Superadministratoren müssen aufgrund ihrer Berechtigungsebene am sichersten sein und eine strikte Einhaltung der Sicherheitsrichtlinien gewährleisten, und zwar unabhängig von ihrem Standort und der zugrunde liegenden Technologie.

2. Zero Trust: hin zu einer globalen Strategie

Zero Trust ist das Ziel fast aller unserer Kunden. Für die Erstellung eines Plans für den Übergang zu einem Zero-Trust-Modell, das in mehrfacher Hinsicht (Infrastruktur, Anwendungen, Zugang usw.) wirksam ist, stehen heute mehrere Frameworks zur Verfügung (u. a. von Wavestone).

Große Unternehmen setzen derzeit zwei Arten von Projekten um:

- Einführung von ZTNA (Zero Trust Network Access) mit Schwerpunkt auf Netzwerk- und Fernzugriff.

- Mikrosegmentierung, bei der das Netzwerk in Segmente unterteilt wird und spezifische Sicherheitsrichtlinien dynamisch auf diese Segmente angewendet werden.

Zero Trust ist jedoch nicht auf Fernzugriff und Mikrosegmentierung beschränkt. Die größte Herausforderung besteht darin, Anwendungen schrittweise auf ein Zero-Trust-Modell umzustellen. Dies ist eine tiefgreifende und komplexe Veränderung, die Zeit benötigt. Reife Unternehmen arbeiten derzeit an einem konvergenten Ansatz, bei dem die Fortschritte bei der Implementierung schrittweise anhand konkreter Kennzahlen gemessen werden. Dazu gehören: der Prozentsatz kritischer Anwendungen, die mit bedingtem Zugriff verwaltet werden, von Zero-Trust-Zugriff abgedeckte Benutzer, von Mikrosegmentierung abgedeckte kritische Umgebungen, die Anzahl und Genauigkeit der Kriterien zur Bewertung des Vertrauensniveaus.

Dies ist ein schrittweiser, aber stetiger Prozess. Er muss langfristig vorangetrieben und begleitet werden.

Moderne Authentifizierung: Was verbirgt sich hinter dem “Buzzword”?

Vielleicht sind Ihnen diese Begriffe schon ein paar Mal begegnet, wenn auch mit unterschiedlichen Bedeutungen. Im Großen und Ganzen ist moderne Authentifizierung eine Kombination von Best Practices im Identitäts- und Zugriffsmanagement. Sie basiert auf:

- Implementierung aktueller Authentifizierungs- und Autorisierungsprotokolle wie OIDC (Open ID Connect), OAuth 2.0 (Open Authorization 2.0), SAML (Security Assertion Markup Language);

- Verwendung mehrerer Authentifizierungsfaktoren in Form von Passkeys, Token, Zertifikaten und sogar Passwörtern, auch wenn passwortfreie Methoden bevorzugt werden;

- Einsatz einer Strategie für bedingte Zugriffe.

Zusammengefasst lässt sich sagen, dass moderne Authentifizierung Maßnahmen zusammenführt, die bereits eingesetzt werden, die aber noch lange nicht ausgereift sind. Die Verbesserung der Authentifizierungs- und Autorisierungstechniken bleibt daher für viele unserer Kunden ein zentrales Anliegen.

3. Kulturwandel: Neue Ansätze zur Sensibilisierung für Cyberrisiken

Die Sensibilisierung ist seit Jahren eine der am weitesten verbreiteten Praktiken im Bereich der Cybersicherheit. Die oft enttäuschenden Ergebnisse von Phishing-Kampagnen zeigen jedoch, dass die „gläserne Decke“ erreicht wird. Dies unterstreicht die Notwendigkeit, die Schulung im Bereich der Cybersicherheit zu überdenken und sie stärker auf die am stärksten gefährdeten Bereiche auszurichten.

Das Ziel besteht nicht darin, diese Decke zu durchbrechen, was einen übermäßigen Energieaufwand erfordern würde. Vielmehr geht es darum, die Sensibilisierungskampagnen so zu spezialisieren, dass eine Verhaltensänderung erreicht werden kann.

Die folgenden vier Maßnahmen haben sich als besonders effektiv erwiesen.

- Identifizierung der wichtigsten Risikobereiche in Zusammenhang mit dem Geschäftsbetrieb.

- Enge Zusammenarbeit mit Geschäftsbereichen und Mitarbeitern zur Überprüfung und Verbesserung der Prozesse. Es geht nicht länger darum, breit gefasste, allgemeine Botschaften zu verbreiten, sondern gemeinsam mit den für die Umsetzung Verantwortlichen zu überlegen, wie die Arbeitsweisen geändert werden können.

- Seien Sie bei der Anpassung von Sicherheitspraktiken kreativ, aber immer pragmatisch.

- Messen Sie die Auswirkungen der Änderungen.

Das TAMAM-Framework: ein Tool zur Sensibilisierung für Cybersicherheit

Die von unserem Team entwickelte TAMAM-Methode zielt darauf ab, Ihre Beschäftigten auf andere Weise zu sensibilisieren. Wir sind davon überzeugt, dass ein Sensibilisierungsprogramm durch positive, konkrete und vielfältige Aktionen Commitment auslösen und gleichzeitig den geschäftlichen Kontext der Teams respektieren muss.

Genauer gesagt geht es um die Einrichtung eines Programms, das sowohl auf eine Verhaltensänderung als auch auf die Entwicklung einer Sicherheitskultur in Ihrem Unternehmen abzielt. Es stützt sich auf fünf Säulen:

- Target (Ziel) – Festlegung konkreter, messbarer Ziele

- Audience (Zielgruppe) – Anpassung Ihres Ansatzes an Ihre Zielgruppe

- Message (Botschaft) – Wahl einer kurzen optimistischen Botschaft, die zum Handeln aufruft

- Actions (Aktionen) – Durchführung effektiver, praktischer und vielfältiger Aktionen

- Measure (Messung) – Bewertung der Auswirkungen des Programms auf das Verhalten

TAMAM ermöglicht eine methodische Erneuerung der Sensibilisierung, um ihr neue Bedeutung zu verleihen und bessere Ergebnisse zu erzielen.

4. Entkopplung: das Ende der globalisierten Informationssysteme

Die geopolitischen Unruhen der letzten Jahre und die Verschärfung verschiedener regionaler Vorschriften zeigen, dass ein vollständig integriertes internationales Informationssystem (IS) keine Option mehr ist. Einige internationale Unternehmen segmentieren ihr IS bereits in stärker lokalisierte Versionen rund um zwei oder drei wichtige Regionen. Dieser Trend nimmt zu.

Zwei Wege stehen den Unternehmen in dieser neuen Landschaft offen.

Der proaktive Ansatz zielt auf eine langfristige Umstrukturierung der Architektur ab, um zwei bis vier verschiedene Zonen zu schaffen.

- Aufbau eines segmentierten AD (Active Directory) (z. B.: auf den Standort von Domain-Controllern achten).

- Hinzufügen einer Sicherheitsebene für ausländische Tochtergesellschaften oder Unternehmen (z. B.: Einrichtung von Firewalls und Filterregeln).

- Aufrechterhaltung einer globalen Erkennungsfähigkeit durch Konsolidierung von Warnungen anstatt nur von Protokollen.

- Sicherstellung, dass Verträge mit Dritten von einem souveränen geopolitischen Standpunkt aus bewertet werden (z. B.: Beauftragung lokaler Akteure, die vor Ort auf einen Vorfall reagieren können).

Der reaktive Ansatz konzentriert sich auf die Einrichtung eines Krisenmodus, wenn eine schnelle Entkopplung erforderlich ist.

- Identifizierung sensibler geografischer Gebiete.

- Einführung von Red-Button-Verfahren zur Abschaltung des Netzwerks, von Berechtigungskonten und des Zugriffs auf Anwendungen und Arbeitsplätze.

- Antizipation der geschäftlichen Auswirkungen und rechtlichen Risiken einer Isolierung (z. B.: beim Transfer von Sicherheitssystemen aus einem mit einem Embargo belegten Land).

Sie erfordert daher bereichsübergreifende Diskussionen. Zum einen mit dem Top-Management, das wie bei M&A-Transaktionen an diesen Prozessen beteiligt ist, und zum anderen mit den Geschäftsbereichen, um die Zugangs- und Kommunikationsbedürfnisse auf Unternehmensebene zu verstehen. Multinationale Unternehmen verfolgen mit einer Entkopplung häufig zwei Ziele: die Aufrechterhaltung eines möglichst reibungslosen Geschäftsbetriebs bei gleichzeitigem Schutz vor Spionage, böswilligen Handlungen oder Angriffen.

Es ist wichtig, dieses neue Gleichgewicht zu finden, ehe man in Notsituationen zum Handeln gezwungen ist.

Digitale Zwillinge – ein Schlüssel zur Entkopplung

Digitale Zwillinge sind virtuelle Echtzeit-Repräsentationen von Objekten, Systemen oder noch komplexeren Einheiten wie dem internationalen Netzwerk oder einem Rechenzentrum. Sie sind in der Industrie weitverbreitet und halten Einzug in die IT-Abteilungen.

Aus Sicht der Cybersicherheit sind sie nützlich für:

- Das Verständnis der Infrastruktur/des Produkts und die Bewertung der Auswirkungen von Änderungen mithilfe eines virtuellen Modells.

- Die Durchführung von Tests in einer abgeschotteten Umgebung, sei es zur Simulation von Angriffen oder zur Einführung einer Sicherheitsmaßnahme. Sie ermöglichen insbesondere die Messung der Ergebnisse und die Beurteilung der Auswirkungen möglicher Angriffe.

- Schwachstellenmanagement und Erkennung von Unregelmäßigkeiten durch Modellierung des Normalverhaltens.

Digitale Zwillinge sind noch ein neues Thema, das jedoch mit der Möglichkeit zur Nutzung von mehr Technologien an Bedeutung gewinnen könnte.

Zusammenarbeit mit neuen Partnern zur Stärkung der Sicherheit

5. Resilienz: eine zentrale Herausforderung

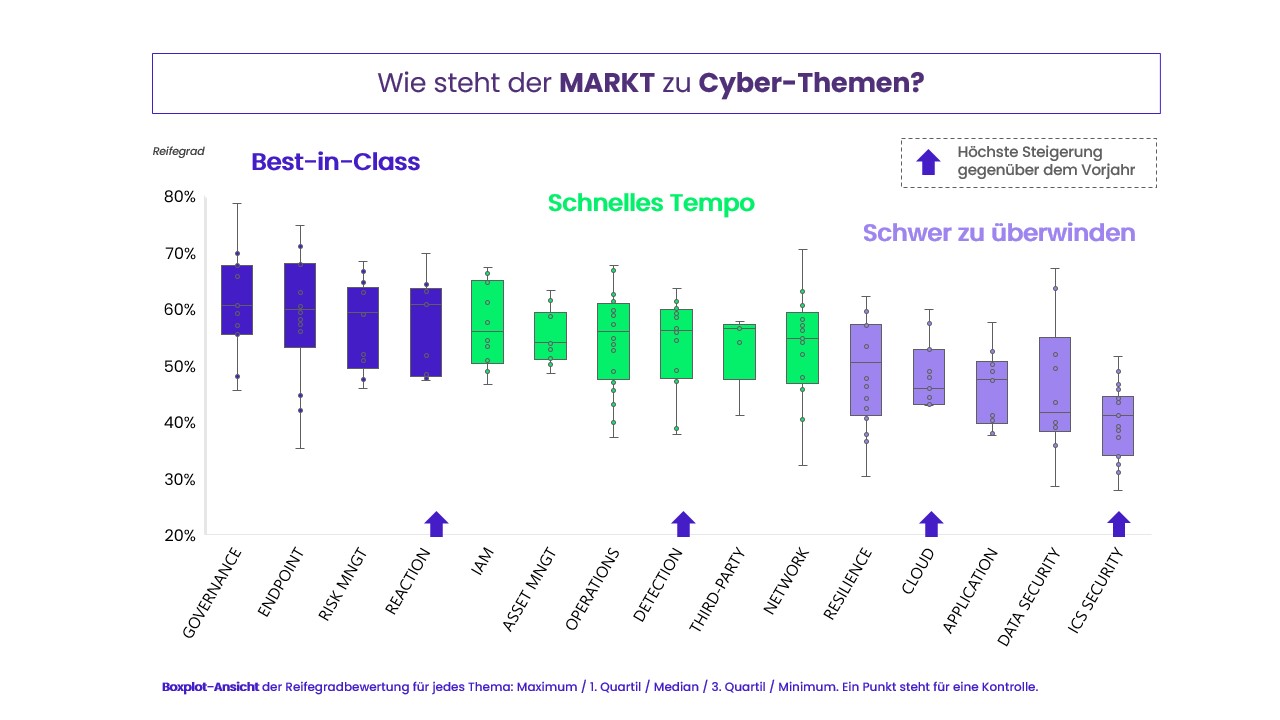

Operative Resilienz ist in den vergangenen Jahren mit neuen Bestimmungen und Verordnungen wie DORA (Digital Operational Resilience Act) für den Finanzsektor, NIS2 (Network and Information Systems Directive) und dem künftigen CRA (Cyber Resilience Act) zu einem unumgänglichen Thema geworden. Trotz steigender Investitionen weist der Bereich noch einen geringen Reifegrad mit erheblichen Unterschieden zwischen den Unternehmen auf.

Wie resilient sind Unternehmen?

Unser Cyber Benchmark 2023 ergab, dass:

- 31 % der großen Unternehmen ihre kritische Wertschöpfungskette abgebildet haben;

- 44 % regelmäßig die Datenwiederherstellung testen;

- 51 % Krisenübungen durchführen.

Operative Resilienz ist ein komplexes Thema mit großen Unterschieden zwischen den resilientesten Unternehmen (> 60 %) und den Unternehmen mit dem geringsten Reifegrad (30 %). Die Hälfte der Unternehmen, die an der Cyber Benchmark 2023 teilgenommen haben, hat einen Reifegrad von weniger als 50 %.

Die am 10. November 2022 verabschiedete neue europäische NIS2-Richtlinie dürfte sich positiv auf den Reifegrad der Resilienz von großen und kleinen Unternehmen auswirken.

Das Hauptziel von Resilienz besteht darin, den Kern des Unternehmens, die „Minimum Viable Company“, zu schützen. Dies erfordert es, die richtigen Fragen zu stellen und mit den richtigen Personen zusammenzuarbeiten.

In einem Top-down-Ansatz arbeiten Sie gemeinsam daran:

- die kritischen Wertschöpfungsketten zu identifizieren, deren Unterbrechung die stärksten Auswirkungen auf Ihr Unternehmen hätte (z. B. Nichtverfügbarkeit von Cashflow, Unfähigkeit, Aufträge zu erteilen usw.).

- Ihre Risikotoleranz zu bewerten und die akzeptablen Grenzen oder „roten Zonen“ festzulegen, die nicht überschritten werden dürfen (d. h. Festlegung des schlechtesten noch akzeptablen Szenarios).

Dieser Ansatz beschränkt sich nicht auf Cybersicherheit, sondern umfasst ein breites Spektrum von Risiken, die es abzudecken gilt – einschließlich Sicherheit und Schutz.

Die Einbeziehung von operativen Beschäftigten in Resilienzprogramme ist zur Abbildung der kritischen Ressourcen im Einklang mit den Aktivitäten des Unternehmens unabdingbar. Auf diese Weise können Sie:

- Tools, Verfahren, Nutzer, Administratoren, Dritte usw. auflisten;

- Risikoszenarien, einschließlich derer, die zu den identifizierten „roten Zonen“ führen können, festhalten.

Unsere Praxiserfahrung zeigt, dass von allen Risikoszenarien, denen ein Unternehmen ausgesetzt ist, ein Ransomware-Angriff (wenig überraschend) mit am häufigsten ist.

Dieses Risiko wird häufig mit der ARM-Methode (Avoid, Recover, Maintain) angegangen. Sie fasst die drei Hauptziele zusammen, die Resilienz gewährleisten.

- Avoid, d. h. Umsetzung einer Strategie zur Vermeidung von Risiken, insbesondere durch die Bewertung der Fähigkeit, die wichtigsten Stufen der Kill Chain auf der Grundlage der MITRE ATT&CK-Analyse zu erkennen.

- Recover, d. h. Verringerung der Wiederaufbau-Dauer im Falle einer Zerstörung der kritischen Kette.

- Maintain, d. h. Sicherstellung der Betriebskontinuität im Krisenfall.

Operative Resilienz ist ein langfristiger Prozess, an dem viele Mitarbeitende des Unternehmens beteiligt sind. Der Aufwand sollte nicht unterschätzt werden. Aber er liefert im Ernstfall konkrete Ergebnisse!

6. Third-Party-Management: ein Gemeinschaftsprojekt

Third-Party-Angriffe haben 2023 zugenommen. Die jüngsten Angriffe auf Boeing, ICBC und DP World zeigen, wie komplex Third-Party-Management sein kann. Die Vielzahl an Partnern, Lieferanten und Subunternehmern eines Unternehmens (und seiner Tochtergesellschaften!) bedeutet, dass das Third-Party-Management von Drittanbietern für die Cybersicherheitsteams eine echte Herausforderung darstellt.

Auch hier verlangt die Regulierung, insbesondere Kapitel V von DORA, eine stärkere Überwachung. Um den Anforderungen der Regulierungsbehörden gerecht zu werden, müssen die Third-Party-Risiken bewertet, spezielle Klauseln in Verträge aufgenommen und eine Strategie für einen schnellen Rückzug (Stressed Exit) festgelegt werden.

Ein effektives Third-Party-Management kann sich nicht allein auf die Sicherheitsteams stützen. Alle Abteilungen müssen einbezogen werden: IT, Einkauf usw. Eine für alle zugängliche Plattform zur Bewertung von Drittparteien kann eine Möglichkeit zu ihrer effektiven Einbeziehung sein.

Sie müssen außerdem Ihre kritischsten Drittparteien in gemeinsame Krisenübungen einbeziehen. Diese noch recht seltene integrierte Vorbereitung ermöglicht es, voneinander zu lernen.

Nicht zuletzt ist die Zusammenarbeit mit den Akteuren der Branche von entscheidender Bedeutung für den Schutz der wichtigsten Markt-Assets. Dies gilt insbesondere für Drittparteien, bei denen kein erneutes Insourcing möglich ist (z. B. große Cloud-Plattformen), oder wenn es keine Alternativen für den Markt gibt (z. B. SWIFT).

Third-Party-Management bedeutet, die Risiken von Tausenden, wenn nicht Zehntausenden von Einrichtungen zu verwalten. Dies ist ein riesiges Unterfangen, das langfristiges Engagement erfordert!

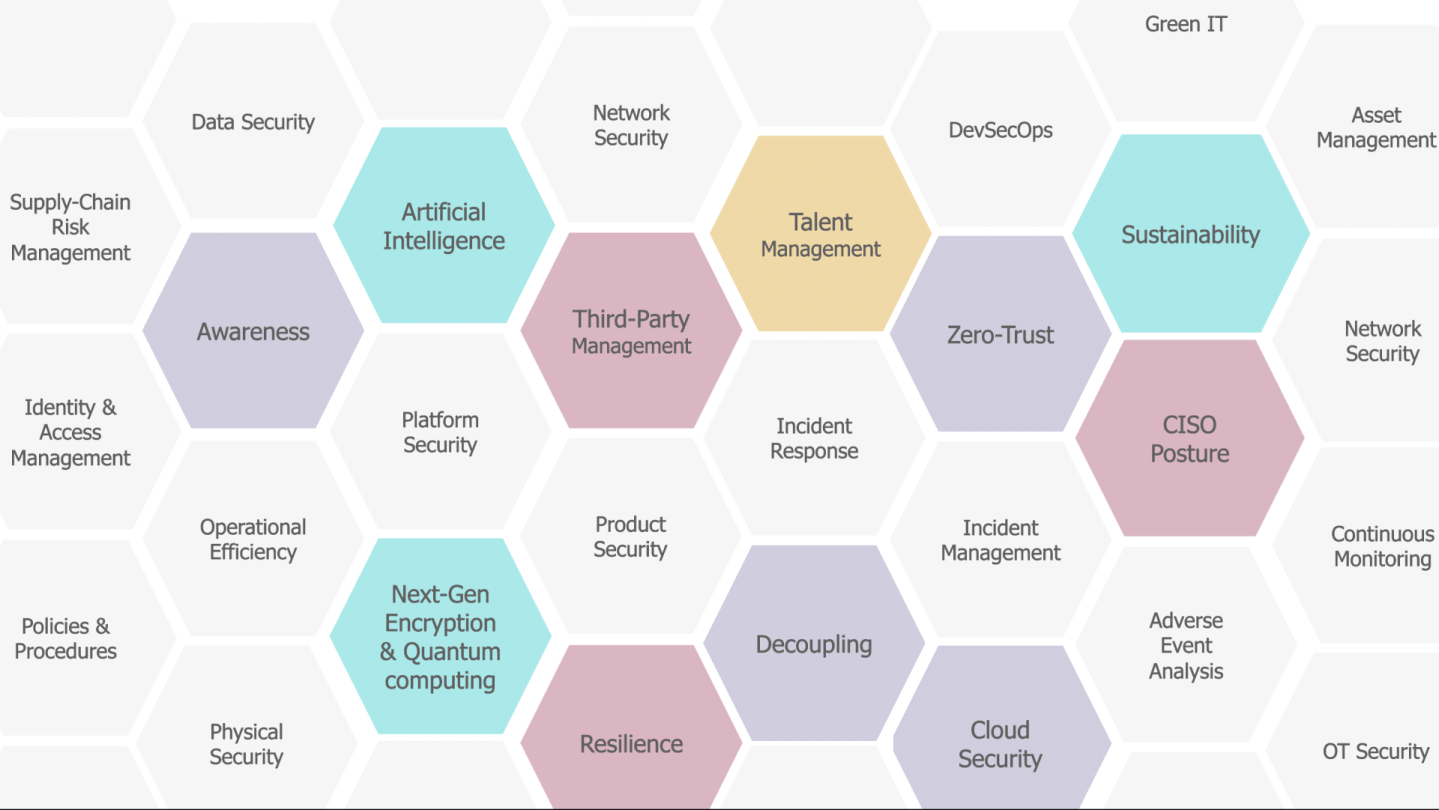

7. CISO: eine Funktion im Wandel

Angesichts der aktuellen Herausforderungen müssen CISOs (Chief Information Systems Security Officer) neue Kompetenzen und Ressourcen nutzen.

CSO (Chief Security Officers) sind nun für Cybersicherheit, IT-Risiken, operative Resilienz und manchmal sogar für die Betrugsbekämpfung zuständig – so werden Kontrollen rationalisiert und Synergieeffekte geschaffen. Diese Veränderung geht häufig mit der Einrichtung eines Fusionszentrums einher (oder ihr voraus), um eine einzige Kontrollinstanz für alle Sicherheitsdimensionen (Cyber, physische Sicherheit, Betrug usw.) zu schaffen, die potenzielle Bedrohungen erkennt, Reaktionen koordiniert und schnelle Entscheidungen trifft.

Heute beinhaltet die Rolle von CISOs auch die Sicherheit von industriellen Informationssystemen und Produktsicherheit. In der Industrie hat es in den vergangenen Jahren erhebliche Veränderungen im Bereich der Governance gegeben. Die Schwierigkeit besteht nach wie vor darin, die Praktiken vor Ort zu ändern, zumal es häufig keinen „operativen“ CIO gibt und die Zersplitterung der Systeme auf verschiedene Standorte zu einer sehr heterogenen Situation führt. Manchmal sind sogar die Cyber-Teams für die Rationalisierung der Produktionsinformationen für die Industriestandorte verantwortlich. IT (Information Technology) und OT (Operational Technology) müssen miteinander verschmelzen. Dies bedeutet, dass IT- und Betriebssysteme vereinheitlicht werden, um die Effizienz der Verwaltung und Entscheidungsfindung zu verbessern. Ein Beispiel hierfür ist die Einrichtung eines IT/OT-SOC (Security Operations Center), in dem die Gefahrenerkennung aus der IT- und Werksumgebung zusammengeführt wird.

Zudem wird die Entwicklung der Produktsicherheit durch regulatorischen Druck und Kundenanforderungen stark vorangetrieben. Sie fällt zunehmend in den Verantwortungsbereich des CISO und nicht mehr nur in den Verantwortungsbereich der Geschäftsfunktionen, die diese Rolle in der Vergangenheit wahrgenommen haben. Insbesondere neue Vorschriften wie der Cyber Resilience Act der Europäischen Union oder das Cyber Trust Mark der Vereinigten Staaten verlangen ein hohes Maß an Cybersicherheit für alle digitalen Produkte und einen bereichsübergreifenden, ganzheitlichen Ansatz. Den Unternehmen mit dem höchsten Reifegrad gelingt es, diese Anforderungen zu einem Differenzierungsmerkmal auf dem Markt zu machen.

Die unvermeidlichen Veränderungen im Bereich Cybersicherheit verstehen

8. Künstliche Intelligenz: ein zweischneidiger taktischer Vorteil

Angesichts des aktuellen Hypes rund um künstliche Intelligenz (KI) sehen sich Unternehmen mit neuartigen Bedrohungen konfrontiert, die den Kern dieser Modelle betreffen. Es entstehen neue Angriffsformen, wie z. B. Poisoning (Veränderung von Trainingsdaten zur Täuschung), Oracle-Angriff (Missbrauch von KI zur Preisgabe von Dingen, die sie nicht preisgeben sollte) oder Illusion (KI wird dazu gebracht, Dinge zu glauben, die falsch, aber für den Menschen unsichtbar sind). Es müssen neue Risikobewertungs- und Schutzmaßnahmen eingeführt werden.

Kurzfristig steht daher die Sicherung von Geschäftsprojekten mit KI-Nutzung im Vordergrund, insbesondere in den folgenden Phasen:

- Klassifizierung der KI-Anwendungsfälle gemäß den regulatorischen Kriterien (siehe künftiges europäisches KI-Gesetz) oder dem NIST-Risikomanagementrahmen (National Institute of Standards and Technology);

- Definition einer Verantwortungs- und Governance-Matrix für die Validierung von Anwendungsfällen unter Berücksichtigung von Cybersicherheit, Transparenz, Datenschutz, Bias und Ethik;

- Bei Bedarf Umsetzung spezifischer Sicherheitsmaßnahmen, entweder durch direkte Integration von Sicherheit in das Projektdesign oder durch Implementierung neuer Produkte für KI-Sicherheit.

Künftig müssen KI-Entwicklungen in der Cybersicherheit beobachtet werden. 2024 wird es eine Vielzahl spannender Ankündigungen geben, aber wir empfehlen, nicht voreilig zu investieren. Unternehmen mit einem höheren Reifegrad können jedoch mit der zentralen Zusammenführung von Sicherheitsdaten in einem Security Data Hub beginnen, um die Vorteile von KI-Lösungen zu nutzen, wenn diese ausgereift sind.

Der Security Data Hub

Der Security Data Hub ermöglicht neben dem SOC und den Protokollen die Sammlung von kritischen Cybersicherheitsinformationen in Echtzeit: Betriebsstatus von Schutzmaßnahmen, Patchlevel, Bedrohungsanalyse, Kritikalität von Standorten und Geschäftsfunktionen. Die zentrale Zusammenführung dieser Daten ermöglicht eine stärkere Automatisierung der Sicherheitsoperationen. Einige unserer Kunden bauen solche Strukturen auf, um mehr Erkenntnisse zu Ereignissen zu erhalten und schneller oder sogar automatisch auf Warnungen reagieren zu können.

Im Bereich der Threat Detection Tools befinden wir uns bei den Security Data Hubs noch in den Anfängen; nur eine Handvoll unserer Kunden hat bereits mit dem Aufbau einer solchen Struktur begonnen.

9. Verschlüsselung: Vorbereitung auf die nächste Generation und Post-Quanten-Verfahren

Während die Verschlüsselung von Kommunikation und gespeicherten Daten (Daten im Ruhezustand) bereits gängig ist, geht die Revolution der Verschlüsselung mit dem Aufkommen von Technologien wie der Verschlüsselung im laufenden Betrieb weiter. Die Regulierungsbehörden interessieren sich für diese Themen (siehe DORA). Dieser Trend erfordert die Integration der Prinzipien des Confidential Computing, wobei die Verschlüsselung direkt in die Register und den Speicher des Prozessors integriert wird. Man kann jedoch noch weitergehen, insbesondere mit homomorpher Verschlüsselung (die eine Verarbeitung der Daten ermöglicht, ohne dass diese vorher entschlüsselt werden müssen).

Parallel dazu stellen Quantencomputer eine wachsende Bedrohung dar. Auch wenn der Höhepunkt ihrer Auswirkungen zwischen 2030 und 2033 erwartet wird, gibt es bereits Warnsignale. Sie sollten sich jetzt schon darüber Gedanken machen, welche sensiblen Daten mindestens ein Jahrzehnt lang vertraulich bleiben müssen.

Beim Übergang in die Post-Quanten-Ära gibt es drei Hauptphasen:

- Identifizierung sensibler Daten, Verständnis ihrer Art und ihrer strategischen Bedeutung und Priorisierung der Migration.

- Gründliche Analyse aktueller Verschlüsselungssysteme, ob kommerziell oder Open Source.

- Einführung von Post-Quanten-Verschlüsselungslösungen, auch wenn sie unvollkommen sind, um sie kontinuierlich zu testen und anzupassen.

Derzeit bietet eine Strategie der doppelten Verschlüsselung, die herkömmliche und Post-Quanten-Methoden miteinander verbindet, mehrschichtige Sicherheit, die den aktuellen und zukünftigen Herausforderungen gerecht wird.

10. Nachhaltige Cybersicherheit: Wer ist zuständig?

Angesichts der Dringlichkeit im Kontext des Klimawandels müssen Cybersicherheitsteams ihren Teil der Verantwortung übernehmen und nachhaltige Praktiken einführen, die über Green IT hinausgehen. Da die Sicherheitsrichtlinien dem CISO unterstehen, kann er sie auch so gestalten, dass Sicherheitsmaßnahmen empfohlen werden, die weniger Energie verbrauchen, ohne das Risikoniveau zu erhöhen.

Dies beginnt mit der Bewertung der Umweltauswirkungen von Sicherheitsmaßnahmen. Es gibt eine Reihe von Tools, mit denen die Treibhausgasemissionen von Infrastruktur (sowohl vor Ort als auch in der Cloud) und Endgeräten gemessen werden können. Dieser erste Schritt ermöglicht es, die umweltschädlichsten Geräte in Ihrem Unternehmen zu identifizieren.

Ziel ist dann die Reduzierung der Emissionen ohne wesentliche Beeinträchtigung des Sicherheitsniveaus, d. h. ohne kritische Maßnahmen anzutasten.

2024… und darüber hinaus? Vorbereitung der Cybersicherheit von morgen

Fachkräftemangel im Cyberbereich: Nutzung internationaler Ressourcen

Angesichts des anhaltenden Fachkräftemangels steht die Cybersicherheit vor zwei Herausforderungen: die Rekrutierung und die Sicherstellung der Zufriedenheit und Effizienz der bestehenden Teams.

Wavestone untersucht die Cyber-HR-Strategien seiner Kunden. Die ersten Ergebnisse zeigen, dass kurzfristige individuelle Lösungen wie Gehaltserhöhungen zwar wirksam sein können, aber zu erheblichen Verzerrungen führen. Langfristige gemeinsame Strategien, die sich auf Wissensmanagement und den Aufbau von Gemeinschaften und Expertise konzentrieren, werden selten umgesetzt, führen aber zu guten Ergebnissen. Maßnahmen zur Bindung von Talenten mit individuellen Karrierewegen und beruflicher Entwicklung werden am seltensten umgesetzt, obwohl sie am effektivsten sind, um Talente langfristig zu binden.

Eine Strategie scheint zur Bewältigung dieser Herausforderungen und insbesondere des Wachstums der Cybersicherheitsteams vielversprechend: Wir empfehlen, die Attraktivität der Cybersicherheit innerhalb des Unternehmens zu steigern, anstatt sich auf externe Rekrutierung zu verlassen. Die Förderung interner Umschulungen und Weiterbildungen sowie die Nutzung vorhandener Kompetenzen sind unserer Meinung nach der beste Weg, um ein Gleichgewicht zwischen dem Bedarf an Talenten und der Realität des Marktes zu finden.

Neues Jahr: Ein paar Tipps zur Überarbeitung Ihrer Cyber-Roadmap

Auch wenn Sie alle diese Themen auf dem Radar haben sollten, müssen Sie sie ganz klar priorisieren und orchestrieren, um eine erfolgreiche Strategie zu entwickeln. Anschließend müssen Sie festlegen, was Sie bis zum Ende des nächsten Strategiezyklus erreichen wollen, und Ihren Aktionsplan umsetzen, um diese Ziele zu erreichen. Wie gehen Sie dabei vor?

Beginnen Sie mit einem Top-Down-Ansatz, indem Sie Ihre Vision von der C-Suite (Chief Information Officer, Chief Operations Officer, sogar Chief Executive Officer) validieren lassen. Dazu müssen Sie Ihre Ziele für alle verständlich darstellen.

Bestimmen Sie dann die Verantwortlichen für die Entwicklung und Umsetzung Ihres Aktionsplans. Bilden Sie eine bereichsübergreifende Arbeitsgruppe mit Vertretern aus Sicherheit, Produktion und den Geschäftsbereichen sowie einen Lenkungsausschuss, der die Fortschritte bewertet, die nächsten Schritte und Leistungsindikatoren festlegt. Der Aktionsplan muss dann auf allen Ebenen des Unternehmens kommuniziert werden, um eine breite Akzeptanz sicherzustellen.

Überlegen Sie, wie Sie Ihre Cybersicherheitsstrategie außerhalb Ihres Unternehmens promoten können. Einige legen den Schwerpunkt auf betriebliche Effizienz und streben eine hohe Widerstandsfähigkeit an, während andere versuchen, Sicherheit als Verkaufsargument für ihre Produkte oder Dienstleistungen zu nutzen und ihre Strategie auf Vertrauen aufzubauen. In jedem Fall ist es wichtig, Ihr Ziel in einem Leitsatz zu formulieren, um einen bleibenden Eindruck zu hinterlassen und Ihre Entscheidungen zu lenken.

Methodik des CISO-Radars

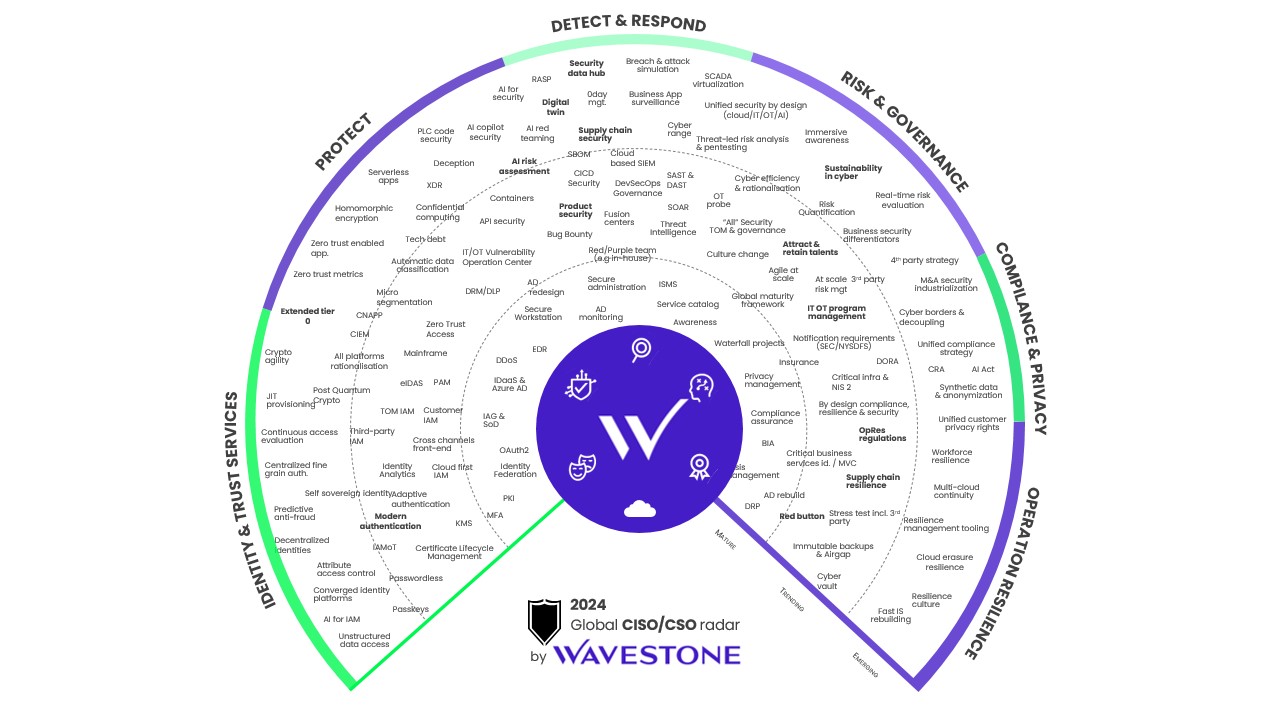

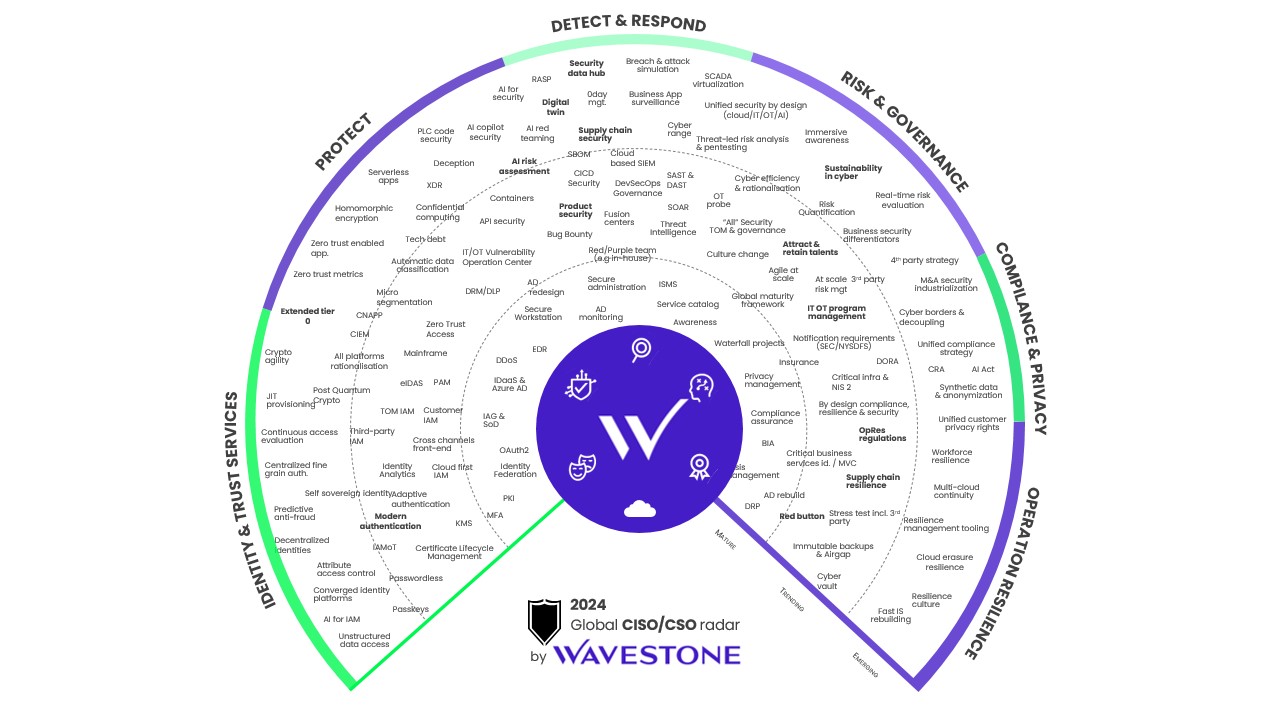

Der CISO-Radar von Wavestone stellt eine Auswahl der Top-Themen für Fachleute im Bereich Cybersicherheit und Resilienz dar, mit denen sie täglich zu tun haben.

Die Darstellung ist in Quadranten unterteilt, die die Kernthemen aufzeigen: Identity & Trust Services; Schutz, Erkennung & Reaktion; Risiko & Governance; Compliance & Datenschutz sowie operative Resilienz.

Jedes dieser Themen ist in drei Reifegrade unterteilt: „reif“, „angegangen“ und „aufkommend“.

- „Reife“ Themen können und sollten von jedem CISO beherrscht werden.

- Bei als „angegangen“ eingestuften Themen wurde mit einer operativen Herangehensweise begonnen, erstes Feedback ist verfügbar.

- „Aufkommende“ Themen sind noch wenig bekannt und es gibt keine offensichtlichen Lösungen. Indem Sie sie identifizieren, können Sie künftige Entwicklungen antizipieren und sich auf deren Einzug in Ihr Unternehmen vorbereiten.