CISO-Radar: Was erwartet uns 2025?

Veröffentlicht am 15. Januar 2025

- Cyber Security

Nach mehreren Jahren intensiver Investitionen und der Umsetzung ehrgeiziger Programme zur Verbesserung der Cybersicherheit markiert das Jahr 2025 für viele Organisationen das Ende eines strategischen Zyklus. Ein schwierigeres wirtschaftliches Umfeld und der Wunsch vieler Unternehmen nach Kosteneinsparungen werden den Druck auf die Cybersicherheitsbudgets erhöhen, während die Herausforderungen unverändert groß bleiben.

Die IT-Systeme von Unternehmen dehnen sich auf immer mehr Bereiche aus, über die die Organisationen immer weniger Kontrolle haben. Gleichzeitig werden die Vorschriften immer umfangreicher und komplexer, wodurch immer mehr Organisationen davon betroffen sind. Zudem erhöhen geopolitische Spannungen das allgemeine Cyber-Risiko. IT-Sicherheitsverantwortliche stehen daher vor der großen Herausforderung, die Sicherheit aufrechtzuerhalten oder sogar zu erhöhen und gleichzeitig die verfügbaren Ressourcen optimal zu nutzen.

Bereiten Sie sich auf ein entscheidendes Jahr vor und entdecken Sie mit uns die wichtigsten Trends, die die Cybersicherheitslandschaft 2025 und darüber hinaus prägen werden.

Seit mehr als zehn Jahren veröffentlicht Wavestone jährlich den „CISO-Radar“. Als Prognoseinstrument deckt der Radar alle Themen ab, die für die Bereiche Cybersecurity und Operational Resilience relevant sind. Seine Erstellung basiert auf der gemeinsamen Arbeit und Erfahrung unserer Teams. Der Radar berücksichtigt sowohl die im Laufe des Jahres durchgeführten Projekte als auch die in der Praxis beobachteten Entwicklungen.

Auf der Grundlage dieses Radars und unserer Analysen haben wir die drei wichtigsten Entwicklungen herausgearbeitet, die die kommenden Jahre prägen werden. Ferner haben wir neue Themen identifiziert, mit denen sich Organisationen frühzeitig auseinandersetzen sollten.

Rationalisierung und Optimierung des operativen Geschäfts…

In den vergangenen Jahren haben Organisationen aufgrund der Zunahme von Cyberangriffen massiv in den Ausbau und die Verbesserung ihrer Cybersicherheit investiert. Heute sehen wir uns mit einer Verlangsamung dieser Dynamik konfrontiert, da CISOs unter erheblichem Budgetdruck stehen, der eine Neuausrichtung ihrer Organisation erfordert. Dies geht jedoch nicht mit einer Verringerung der Bedrohungen einher – im Gegenteil! IT-Sicherheitsverantwortliche müssen ihre Sicherheitslage weiterhin verbessern, jedoch mit gleichbleibenden Ressourcen.

1. Optimierung bestehender Prozesse und Werkzeuge

Das Wachstum der letzten Jahre hat das Niveau der Cybersicherheit insbesondere in großen Organisationen deutlich verbessert. Die wachsende Zahl von Prozessen und Tools führt jedoch zu Redundanzen und Konflikten. Dies schränkt die Effizienz ein und erschwert die Kostenkontrolle – ein Aspekt, der von Geschäftsführer:innen und Vorständen verstärkt überwacht wird. Eine Rationalisierung ist daher unumgänglich.

In Bezug auf die Prozesse verhindert die Standardisierung von Abläufen zwischen verschiedenen Regionen oder Teams Missverständnisse, Doppelarbeit und widersprüchliche Analysen. Dieser Ansatz ist entscheidend, um den wachsenden Anforderungen der Unternehmen gerecht zu werden und gleichzeitig die Reaktionsfähigkeit zu erhalten. Besonders betroffen sind Sektoren wie der Finanzbereich, vor allem in Bezug auf Referenzrahmen und Kontrollfunktionen, die sich vervielfacht haben, sowie Verfahren zur Reaktion auf Zwischenfälle oder die Integration von Sicherheit in Projekte.

Im Bereich der bestehenden Technologien ist es ratsam, Ihr aktuelles Portfolio zu analysieren, um mögliche Überschneidungen zu identifizieren. Da Tools regelmäßig aktualisiert werden, können neue Funktionen Bereiche abdecken, die zuvor von anderen spezialisierten Lösungen abgedeckt wurden. Anstatt eine Vielzahl von Tools zu verwenden, was teuer und komplex sein kann, sollten Sie sich um eine bewusste Reduzierung bemühen, indem Sie sich auf möglichst wenige gemeinsame Plattformen konzentrieren. Einige unserer Kunden, die zwischen 40 und 80 Cybersicherheitslösungen im Einsatz hatten, streben nun etwa 10 Tools an, die auf 2 bis 3 Hauptplattformen basieren. Identity and Access Management (IAM) ist dabei häufig eine Priorität, und auch die Infrastruktursicherheit kann davon profitieren. Achten Sie jedoch auf die Diskrepanz zwischen Herstellerversprechen und Realität und auf die Gefahr der Abhängigkeit von einem einzigen Anbieter, wie CrowdStrike diesen Sommer zeigte.

2. Verbessern Sie das Management Ihrer Teams

Im vergangenen Jahr haben wir uns mit dem Fachkräftemangel im Bereich der Cybersicherheit und den Strategien zu seiner Überwindung befasst. Angesichts der aktuellen wirtschaftlichen Rahmenbedingungen und der zunehmenden geografischen Verteilung von Organisationen ist die Optimierung des Personaleinsatzes unerlässlich geworden. Dieser Ansatz wird als „Smart Sourcing“ bezeichnet. Dabei geht es darum, die richtigen Standorte für die Rekrutierung von Talenten zu identifizieren und ein Gleichgewicht zwischen dem Bedarf an Fachkräften und der Kosteneffizienz herzustellen:

- In Ihrer Region oder vor Ort, um von lokalem Know-how zu profitieren und eine hohe Flexibilität und Anpassungsfähigkeit zu gewährleisten.

- Nearshore, um die Aufwände zu optimieren und gleichzeitig von der geografischen und sprachlichen Nähe sowie dem wachsenden Know-how zu profitieren – insbesondere in Portugal oder Osteuropa für europäische Organisationen, in Mexiko oder Südamerika für Nordamerika oder in Südostasien für den asiatisch-pazifischen Raum.

- Offshore, um die Kosten für bereits ausgereifte Prozesse zu senken, ohne dabei die Effizienz aus den Augen zu verlieren. Die häufigsten Zielländer sind nach wie vor Indien und Südostasien.

Gleichzeitig ist es in einem nach wie vor sehr angespannten Arbeitsmarkt für Cybersicherheit unerlässlich, die internen Teams auf die langfristige Vision der Organisation auszurichten. Um dies zu erreichen, muss ein Talentmanagement-Ansatz implementiert werden, der diesen wichtigen Bereich innerhalb der Organisation angemessen steuert. Ohne alle Best Practices aufzählen zu wollen, gibt es einige wesentliche Punkte, die berücksichtigt werden sollten:

- Schaffen Sie Teamgeist durch gemeinsame Aktivitäten und Routinen, insbesondere um Expertise und Fähigkeiten auszutauschen.

- Fördern Sie die Teamentwicklung durch Weiterbildungsmöglichkeiten und klare, langfristige Karrierepläne.

- Wertschätzen Sie Ihre Mitarbeitenden und bleiben Sie aufmerksam für deren berufliche Ziele und Wünsche.

Um das richtige Gleichgewicht zu finden, analysieren Sie Ihre bestehenden Prozesse, deren Reifegrad, deren Bedeutung für die Sicherheit Ihrer Ressourcen und die gewünschte geografische Abdeckung. „Smart Sourcing“ kann sehr vorteilhaft sein, um Zeit für praktische oder Managementaufgaben zu gewinnen. Allerdings können Sie nur das effektiv auslagern, was Sie auch beherrschen. Ein massives Offshoring kann auf verschiedenen Ebenen negative Auswirkungen haben. Auch dies ist eine Aufgabe des Risikomanagements für CISOs – dieses Mal aus der Perspektive des Personalwesens!

3. Den Wert der Cybersicherheit aufzeigen

Vor dem Hintergrund begrenzter Ressourcen ist es unerlässlich, den Wert der Cybersicherheit zu demonstrieren. Hierfür bieten sich zwei Ansätze an:

Die finanzielle Quantifizierung von Cyberrisiken ermöglicht eine konkrete Bewertung der Auswirkungen von Sicherheitsmaßnahmen auf finanzieller, operativer und strategischer Ebene. Dank neuer Lösungen ist diese Aufgabe heute zugänglicher und erleichtert die Kommunikation mit Geschäftsführer:innen und Vorständen, wodurch Maßnahmen besser priorisiert werden können. Der Ansatz ist branchenübergreifend anwendbar.

Cybersicherheit wird immer wichtiger, um das Vertrauen von Kunden und Partnern zu gewinnen und Geschäftspotenziale zu sichern und auszubauen. CISOs müssen daher das Geschäft verstehen, die Customer Journey kennen und mit den Business-Teams zusammenarbeiten. Langfristig kann sich Cybersecurity so von einem reinen Kostenfaktor zu einem Werttreiber und Profitcenter entwickeln. Dies erfordert häufig die Integration von fundierten Geschäftskenntnissen, um eine Marketing- und Vertriebsperspektive einzubringen und den Wert von Cybersicherheitsmaßnahmen kommerziell zu nutzen. Dieser Ansatz eignet sich besonders für Organisationen, die digitale Angebote oder Produkte entwickeln und vermarkten (Industrie, Gesundheitswesen, Automobilindustrie, Transportwesen usw.).

…bei gleichzeitiger Gewährleistung der Skalierung wesentlicher Cybersecurity-Herausforderungen!

In der Vergangenheit haben Organisationen der Verbesserung der Sicherheit ihrer zentralen IT-Systeme Priorität eingeräumt. Rückmeldungen und Erfahrungen aus der Praxis zeigen, dass sie damit in der Regel auch erfolgreich waren. Doch Cyberangreifer haben ihre Taktiken angepasst: Sie zielen jetzt auf kleinere Einheiten und Tochtergesellschaften, privilegierte Konten oder Cloud-Schwachstellen ab, um in weniger geschützte Bereiche einzudringen. Die Regulierungsbehörden ihrerseits fordern eine erhöhte Aufmerksamkeit gegenüber Lieferanten und die Absicherung erweiterter Sicherheitsperimeter.

All dies geschieht vor dem Hintergrund einer angespannten geopolitischen Lage, in der eine einheitliche Standardisierung von Vorgehensweisen angesichts der fortschreitenden Fragmentierung und Abgrenzung der einzelnen Sektoren immer schwieriger wird. Diese Entwicklung ist auch eine Reaktion auf die zunehmende Notwendigkeit zum Decoupling, sei es aus regulatorischen oder geopolitischen Gründen. Bereits in der letzten Ausgabe des Radars haben wir auf diesen Trend hingewiesen, der nichts an Aktualität verloren hat.

Die Skalierung ist zwar von entscheidender Bedeutung, stellt aber nach wie vor eine große Herausforderung dar und scheint mitunter kaum realisierbar. Daher sind fundierte und gut durchdachte Entscheidungen, die im Einklang mit der IT-Strategie und den übergeordneten Unternehmenszielen stehen, unerlässlich und müssen auf der jeweils zuständigen Ebene diskutiert werden. Auch im Jahr 2025 gilt es, drei zentrale Aktivitäten konsequent weiterzuführen:

- Das Potenzial der Cloud ausschöpfen: Wie bereits im vergangenen Jahr dargelegt, bietet die Cloud sowohl für die IT als auch für die Cybersicherheit erhebliche Vorteile. Es ist jedoch unerlässlich, diese neue Infrastruktur – und insbesondere ihre Verwaltung – angemessen abzusichern. Nutzen Sie das Enterprise Access Model von Microsoft, um das Tiering-Konzept an Ihre spezifischen Cloud-Umgebungen anzupassen, und beziehen Sie Szenarien mit potenziell massiven Cloud-Ausfällen in Ihre Krisenmanagementübungen und Resilienzpläne ein.

- Die Entwicklung von CI/CD-Pipelines ist aufgrund der Automatisierung und Standardisierung von Prozessen zur verbesserten Integration von Sicherheitsaspekten in Projekte von großem Nutzen. Sie wird zu einem integralen Bestandteil der IT-Infrastruktur und birgt bei unzureichendem Schutz das Risiko einer vollständigen Kompromittierung des gesamten Systems. Um sicherzustellen, dass diese Transformation nicht kontraproduktiv verläuft, sollte sie mit ähnlicher Priorität und Sorgfalt behandelt werden wie die Implementierung eines neuen „Active Directory“.

- Und natürlich Zero Trust, eine wichtige Initiative, die wir bereits letztes Jahr hervorgehoben haben. Für diese tiefgreifende Transformation ist eine effektive Governance von entscheidender Bedeutung: Benennen Sie eine Führungskraft und gewährleisten Sie die Einbindung aller relevanten Stakeholder – darunter die Bereiche Netzwerk und Infrastruktur, die Entwickler- und Architektur-Teams sowie die Geschäftsbereiche.

Darüber hinaus haben wir fünf zentrale Handlungsfelder für das Jahr 2025 definiert, die dazu beitragen sollen, die Kontrolle über dieses sich ständig verändernde und immer komplexer werdende Aufgabenfeld und die zugrunde liegenden Infrastrukturen zu gewährleisten.

Bereits im vergangenen Jahr haben wir auf die Notwendigkeit eines effizienten Drittparteienmanagements als langfristige und kontinuierliche Aufgabe hingewiesen. Diese Feststellung ist nach wie vor gültig. Aber auch Ihre Tochtergesellschaften und kleineren Organisationseinheiten stellen ein nicht zu unterschätzendes Risiko dar, insbesondere im Zuge von Fusionen oder Akquisitionen. Die Abgrenzungen zwischen den einzelnen Einheiten verschwimmen zunehmend: Sie agieren weniger als separate, in sich geschlossene Blöcke, sondern stehen in vielfältigen und oft sehr unterschiedlichen Beziehungen zueinander, was die Nachvollziehbarkeit der jeweiligen Sicherheitslage und der Interventionsmöglichkeiten erschwert.

Stellen Sie sicher, dass Ihre Security Governance an diese neuen Konstellationen angepasst ist:

- Auf der Ebene der Gesamtorganisation ist sicherzustellen, dass Ihre Anforderungen und Frameworks alle Organisationseinheiten und Dritte wirksam erfassen. Die Fähigkeit, die Umsetzung Ihrer Richtlinien zu überwachen und zu steuern, wird von entscheidender Bedeutung sein. Vereinfachte Analysewerkzeuge (z. B. zur Auswertung der Antworten Ihrer Lieferanten) können dabei wertvolle Unterstützung leisten. Stellen Sie außerdem sicher, dass alle relevanten Bereiche – Rechtsabteilung, Einkauf, operative Geschäftseinheiten und lokale Sicherheitsteams – in den Prozess eingebunden sind. Einige große Unternehmen haben Hunderte von mehr oder weniger unabhängigen Tochtergesellschaften und Tausende oder gar Zehntausende von Lieferanten.

- Hinsichtlich der Verantwortlichkeiten zeichnet sich eine weitere Ausdifferenzierung der Rolle des „CISO“ ab, der seit Jahren als Oberbegriff fungiert: operative Resilienz, Betrugsprävention, IT-Risikomanagement, Produktsicherheit… Angesichts der zunehmenden Bedeutung des Identitätsmanagements etabliert sich die Rolle des „Chief Identity Officer“ (CIdO), der sowohl das interne als auch das externe IAM (Identity and Access Management) und sogar Objekt- oder nicht personenbezogene Identitäten verwaltet und schützt. In der Industrie konzentrieren sich „OT Security Officers“ auf die Absicherung industrieller Steuerungssysteme, während „Product Security Officers“ für die Sicherheit digitaler Produkte verantwortlich sind. Vor dem Hintergrund der fortschreitenden Rationalisierung und Spezialisierung ist es unerlässlich, eine transparente und nachvollziehbare Governance zu etablieren, um die Verantwortlichkeiten gegenüber allen Beteiligten klar zu kommunizieren und die gesamte Organisation für das Thema Sicherheit zu sensibilisieren. Dabei gilt: je konsequenter die Delegation von Verantwortung, desto nachhaltiger der Wandel der Sicherheitskultur und desto robuster die Sicherheitslage der Organisation!

Da viele Organisationen sich in einer Phase der Modernisierung ihrer Security Operation Center (SOCs) befinden, ist es von entscheidender Bedeutung, deren Leistungsfähigkeit trotz eines sich ständig erweiternden und komplexer werdenden Aufgabenspektrums zu erhalten oder im Idealfall sogar zu optimieren. Im Zuge dieser Entwicklung kristallisieren sich folgende zentrale Handlungsfelder heraus:

- Optimierung des SOC: Die Automatisierung von Abläufen (durch den Einsatz etablierter SOAR-Lösungen oder neuer, KI-basierter Produkte) birgt das Potenzial, Prozesse signifikant zu beschleunigen und die Arbeit der Analyst:innen erheblich zu erleichtern. Obwohl die bisherigen Ergebnisse vielversprechend sind, erfordert eine erfolgreiche Implementierung dieser Technologien erhebliche Vorleistungen. Sowohl der „Shift-Left“-Ansatz als auch der Einsatz spezialisierter, dezentraler Tools (im Gegensatz zu traditionellen, zentralisierten und monolithischen SIEM-Systemen) sowie die Bildung dedizierter Teams gelten als entscheidende Faktoren, um die Skalierbarkeit zu verbessern und das SOC strukturell zu optimieren.

- Überarbeitung des Technologie-Stacks: Derzeit befinden sich zahlreiche Projekte zur grundlegenden Erneuerung von SOCs in der Planungsphase. Im Rahmen dieser Projekte werden häufig strategische Entscheidungen getroffen, die weitreichende Konsequenzen haben: Soll der Betrieb des SIEM-Systems eingestellt werden? Soll der Fokus zukünftig auf XDR-Lösungen liegen? Ist eine Migration in die Cloud sinnvoll? Oder soll „Detection as Code“ implementiert werden, um die automatisierte Implementierung und Deaktivierung von Erkennungsregeln zu optimieren? Je nach den spezifischen Anforderungen des Unternehmens (z. B. hinsichtlich der Abdeckung von IT-, OT- und Produktbereichen sowie der technologischen Vielfalt) und den bereits vorhandenen Werkzeugen (z. B. Produkte, deren Lebenszyklus ausläuft, oder im Rahmen von Akquisitionen übernommene Lösungen) unterscheiden sich die von den Kunden gewählten Strategien erheblich. Dabei spielen primär Prioritäten wie das effiziente Management heterogener Systemlandschaften und die Vereinfachung von Betriebsprozessen eine entscheidende Rolle.

- Neuausrichtung des Datenmanagements für Echtzeitfunktionalitäten: Über die herkömmliche Sammlung „kalter“ Log-Daten hinaus ermöglicht die Einrichtung eines zentralen Security Data Hubs die Vereinheitlichung von Sicherheitsereignissen und die Konsolidierung relevanter Datenquellen, wodurch ein Echtzeit-Einblick in die aktuelle Sicherheitslage geschaffen wird. Dieser transformative Ansatz erfordert ein ausgeprägtes Verständnis von Datenstrukturen und -modellierung („Data Thinking“) bei der Konzeption des Data Hubs, bietet aber sowohl kurzfristige Vorteile in Bezug auf die kontinuierliche Überwachung der Bedrohungslage als auch langfristige Vorteile, insbesondere im Hinblick auf die Integration von künstlicher Intelligenz.

Sobald die fortschrittlichsten Organisationen diese drei Säulen beherrschen, können sie zum Continuous Threat Exposure Management übergehen. Dieser Ansatz kombiniert verschiedene Tools und Methoden (Attack Path Management, Extended Attack Surface Management, Breach & Attack Simulation) und ermöglicht es Organisationen, ihre Erkennungs- und Behebungsmaßnahmen nach den wahrscheinlichsten und kritischsten Szenairen zu priorisieren – angepasst an ihren spezifischen Kontext.

Der Schutz von Daten stellt für Unternehmen eine große Herausforderung dar, da sie eine große Menge an geschäftskritischen Informationen verwalten müssen, die für den reibungslosen Ablauf ihrer Geschäftstätigkeit unerlässlich sind. Die angemessene Überwachung des Sicherheitsstatus dieser Daten stellt seit langem ein komplexes Problem dar. Obwohl im Laufe der Zeit verschiedene Lösungsansätze entwickelt wurden, um dieser Herausforderung zu begegnen – darunter Datenverschlüsselung, automatische Datenklassifizierung (Auto-Discovery) und Anomalieerkennung in Echtzeit – konnte bisher keine dieser Methoden eine vollständig zufriedenstellende Antwort geben.

Dank der Fortschritte im Bereich der künstlichen Intelligenz entstehen derzeit neue Tools, die das Potenzial haben, diesen Herausforderungen wirksam zu begegnen. Das Jahr 2025 könnte für CISOs eine entscheidende Chance bieten, die Möglichkeiten der KI zu nutzen, um die Funktionalität der beiden wichtigsten Kategorien von Werkzeugen im Bereich der Datensicherheit erheblich zu verbessern:

- Data Security Platforms (DSPs) verfolgen das Ziel, einen ganzheitlichen Ansatz zum Schutz von Daten zu realisieren, der neben der Erkennung von Bedrohungen auch das Zugriffsmanagement und die Sicherstellung der Compliance mit relevanten Vorschriften umfasst. Um die Leistungsfähigkeit ihrer Dienste weiter zu optimieren, werden zunehmend Funktionen der künstlichen Intelligenz in die Plattformen integriert.

- Data Security Posture Management (DSPM) kann ebenfalls von der Integration von KI profitieren. Es gibt verschiedene Arten von DSPM, die jeweils spezifische Anforderungen erfüllen, insbesondere im Hinblick auf die Anpassung an Cloud-Umgebungen. Diese Tools zentralisieren das Datensicherheitsmanagement und bieten einen Überblick sowie Instrumente zur Überwachung und Stärkung des Datensicherheitsmanagements. Die Ergänzung durch KI könnte die Korrelation zwischen verschiedenen Datensätzen erleichtern, geeignete Sicherheitsanpassungen vorschlagen und eine kontinuierliche Risikoanalyse und Trendüberwachung gewährleisten, insbesondere durch verbesserte automatische Erkennungswerkzeuge.

Um sicherzustellen, dass Sie über die für Ihre Bedürfnisse am besten geeigneten Tools verfügen, nutzen Sie den Jahresbeginn, um…

- sicherzustellen, dass die Datenverantwortlichen in Ihrer Organisation klar identifiziert sind.

- zu analysieren, wie Sie derzeit Ihre Daten absichern.

- die Herausforderungen zu identifizieren, denen Sie gegenüberstehen, sowie die Funktionen zu ermitteln, die Sie zu deren Bewältigung benötigen.

- die Umgebungen zu definieren, in denen Ihr Informationssystem präsent ist und interagiert, sowie die Ressourcen festzulegen, die für das Datensicherheitsmanagement bereitgestellt werden und werden sollen.

- die vorhandenen Lösungen zu prüfen und die für Ihre Bedürfnisse am besten geeigneten auszuwählen.

Der Aufgabenbereich wächst – und damit auch die Anzahl der Schwachstellen! Viele Organisationen sehen sich mit ständig wachsenden Backlogs unbehobener Schwachstellen konfrontiert, die alle Komponenten wie Betriebssysteme, Middleware, Anwendungen und Netzwerkgeräte betreffen. Jüngste Cybersicherheitsvorfälle zeigen, dass die Ausnutzung dieser Schwachstellen eine bevorzugte Taktik von Angreifern ist. Um Gegenmaßnahmen zu skalieren und zu operationalisieren, ist die Einrichtung eines Vulnerability Operation Centers (VOC) unerlässlich.

Die beiden Hauptziele des VOC sind die Automatisierung und die Steigerung der Effizienz. Das VOC fungiert als Koordinator für das Schwachstellenmanagement, indem sie folgende Elemente kombiniert :

- Governance mit klarer Verteilung der Aufgaben und Verantwortlichkeiten (bezüglich der zu behebenden Schwachstellen, der zu überwachenden Bereiche usw.).

- Eine Plattform, auf der die von den verschiedenen Tools (SAST, DAST, IAT) identifizierten Schwachstellen zusammengeführt werden, damit die Beseitigung dieser Schwachstellen optimiert und nach Priorität vorgenommen werden kann.

Das Vulnerability Operation Centers (VOC) ist die Kunst der Harmonisierung: Wir richten einen Dirigenten ein, der das Schwachstellenmanagement kontrolliert, indem er eine Vielzahl von Quellen in Einklang bringt und mehrere Teams zusammenführt. Die Einführung dieser Struktur bei vielen Kunden zeigt positive Ergebnisse und ermöglicht klarere Verantwortlichkeiten und eine erhebliche Reduzierung kritischer Schwachstellen.

Das Jahr 2024 hat gezeigt, dass KI ein immer wichtigeres Werkzeug für Unternehmen wird und es unrealistisch erscheint, darauf zu verzichten. Daher ist es wichtig, sie zu schützen.

Bislang sind die meisten KI-Anwendungsfälle, die wir beobachtet haben, relativ überschaubar, wenn auch einige kritisch sind. Die Organisationen haben diese schnell erfasst, indem sie zumindest eine angemessene Governance und grundlegende Sicherheitsmaßnahmen implementiert haben. Mit dem Aufkommen von „agierender“ KI, die in der Lage ist, Aufgaben eigenständig auszuführen oder Entscheidungen zu treffen, werden die Risiken jedoch zunehmen und sich diversifizieren. Dann wird es notwendig sein, komplexere und KI-spezifische Ansätze zu entwickeln, die auf einem genauen Verständnis des KI-Profils basieren:

- Sind Sie lediglich Nutzer von KI-Systemen, die von Drittanbietern bereitgestellt werden? Konzentrieren Sie sich in diesem Fall auf die Steuerung und Bewertung der Risiken, die mit diesen Drittanbietern von KI-Modellen/-Systemen verbunden sind, sowie auf die Sensibilisierung und Kontrolle Ihrer Nutzer.

- Entwickeln Sie Anwendungen, die KI-Modelle von Drittanbietern integrieren? Dann müssen Sie die Plattform, auf der die KI gehostet wird, absichern, den Datenschutz gewährleisten und Prüfungen der gesamten Lösung durchführen.

- Sind Sie selbst Entwickler und Betreiber von KI-Modellen (oder sogar Anbieter für andere)? Integrieren Sie Sicherheit in den gesamten Entwicklungszyklus und planen Sie umfassende Tests (AI Red Teaming). Stellen Sie sicher, dass Sie Vorfälle erkennen und darauf reagieren können, insbesondere im Hinblick auf potenziell bösartige Eingabeaufforderungen für generative KI.

Diese wesentlichen Schritte für die Cybersicherheit sind Teil eines umfassenderen Ansatzes für vertrauenswürdige KI, der sich auf rechtmäßige, ethische und robuste KI-Systeme konzentriert und sich an Rahmenwerken wie dem NIST AI Risk Management Framework oder dem europäischen KI-Gesetz orientiert. Dazu gehören eine Governance, die den Dialog zwischen allen relevanten Stakeholdern der Organisation (Cybersicherheit, Data Science, Legal, Business usw.) fördert, maßgeschneiderte Prozesse, geeignete Instrumente (z. B. Richtlinien, Risikobewertungsmethoden) und Kontrollmechanismen (z. B. Audits, Red Teaming).

Nutzen Sie den Compliance-Boom durch „Regulatory Management“ optimal aus

Verschiedene Regionen der Welt erleben derzeit eine Welle von Regulierungen, die zahlreiche Themen und Sektoren betreffen. In den USA gibt es die CMMC 2.0-Richtlinie oder FED/FEB, in Europa den Cyber Resilience Act, NIS2, den AI Act, DORA, REC und weitere. Andere sektorale Rahmenwerke (Part-IS in der Luftfahrt, UNR 155 für vernetzte Fahrzeuge usw.) ergänzen diese lange Liste. Historisch gesehen konzentrierten sich diese Regelungen auf den Schutz personenbezogener Daten oder kritischer Infrastrukturen, haben sich aber mittlerweile auf andere Themen, Sektoren und Organisationen ausgeweitet. Mittlerweile ist kaum ein Sektor oder eine Unternehmensgröße davon ausgenommen, und der Einfluss der Regulierungsbehörden nimmt stetig zu.

Auch wenn diese regulatorischen Anforderungen auf den ersten Blick wenig mit den unmittelbaren Geschäftsprioritäten zu tun haben, kann ihre korrekte Umsetzung durchaus positive Auswirkungen haben: Sie ermöglicht es, Prozesse zu präzisieren, wichtige Projekte zu initiieren und Ihre Anstrengungen gegenüber der Geschäftsleitung transparent darzustellen.

Das Management von Cyber-Regulierungen wird daher im Jahr 2025 eine zentrale Herausforderung darstellen:

- Falls noch nicht geschehen, richten Sie eine Organisationseinheit ein, die die für Sie geltenden (oder in Zukunft geltenden) Vorschriften ermittelt und überwacht. Integrieren Sie diese in Ihre Cyber-Roadmaps. Diese Einheit, die dem CISO unterstellt ist und eng mit den Rechts- oder Compliance-Teams zusammenarbeitet, sollte über ein Regulatory Dashboard verfügen, das einen Überblick über die Texte und ihre Anwendungsbereiche gibt (allein für NIS2 muss die Analyse für Tochtergesellschaften in allen 27 Ländern durchgeführt werden). Definieren Sie auch gruppenweite Regeln, um inkonsistente und kostspielige Implementierungen zu vermeiden. Einige Kunden vereinheitlichen sogar ihre Sicherheitsrichtlinien auf Konzernebene, um auf die meisten Texte mit einem einzigen Rahmen reagieren zu können.

- Für Organisationen mit einem hohen Reifegrad und entsprechenden Ressourcen empfiehlt sich der Übergang zum „Regulatory Management“. Nehmen Sie den US-Finanzsektor als Beispiel: Führende Akteure haben ein aktives Monitoring und dedizierte Teams eingerichtet, die regelmäßig mit den Regulierungsbehörden interagieren, zu Richtlinien beitragen und sich frühzeitig über neue Anforderungen informieren. Sie organisieren auch Besuche von Regulierungsbehörden sowie die Vor- und Nachbereitung von Audits – ein entscheidender Schritt in einigen Sektoren (wie dem Finanzsektor), in denen Audits langwierig und anspruchsvoll sein und den normalen Geschäftsbetrieb beeinträchtigen können.

Was sind die zukünftigen Herausforderungen?

Über die zugrunde liegenden Trends hinaus werden einige aufkommende Themen ab 2025 an Bedeutung gewinnen und erfordern, dass sich jeder Cybersicherheitssektor hinsichtlich ihrer Relevanz im jeweiligen Kontext positioniert.

Um die massiven Schutzmaßnahmen in den Infrastrukturen zu umgehen, zielen Angreifer zunehmend auf Identity und Access Management (IAM)-Systeme ab. Diese Systeme können dieselben Schwachstellen aufweisen wie andere Sicherheitskomponenten (Token-Diebstahl durch Man-in-the-Middle-Angriffe, Anwendungsfehler usw.), wodurch die Authentifizierung umgangen oder ausgenutzt werden kann. Um sich zu schützen:

- Führen Sie ein IAM-spezifisches Sicherheitsaudit durch, um Ihre Plattformen und Kontozuweisungsprozesse zu überprüfen (z. B. Deaktivierung der starken Authentifizierung, Zurücksetzen von Passwörtern, verlorene Telefone …).

- Überprüfen Sie die Sicherheit der administrativen Konten, einschließlich der IAM-Konten, um zu verhindern, dass eine Kompromittierung die Ausweitung von Privilegien ermöglicht (z. B. ein Support-Konto, das das Passwort und die MFA eines Domänenadministrators zurücksetzen kann).

- Sichern Sie die Verbindung zwischen dem IAM-System und Ihren Anwendungen, um sicherzustellen, dass nur befugte Personen auf die benötigten Ressourcen zugreifen können, und achten Sie auf das Application Masking, das laterale Bewegungen erleichtert.

Selbst die fortschrittlichsten Organisationen sind bereits Opfer solcher Angriffe geworden: Machen Sie dies also zu einem zentralen Element Ihres Kontrollplans im Jahr 2025!

Das gestiegene Bewusstsein und neue Vorschriften (z. B. Cyber Resilience Act) führen dazu, dass Verbraucher (sowohl im beruflichen als auch im privaten Bereich) höhere Anforderungen an die Sicherheit digitaler Produkte stellen. Einige unserer Kunden haben dies bereits erkannt.

Die zentrale Herausforderung besteht darin, verstreutes Fachwissen zusammenzuführen (Produktmanager:innen, Entwickler:innen, Business Units, Marketing, Support, Compliance etc.) Es geht darum, Ihre digitalen Produkte zu identifizieren und einen integrierten Bereich zu schaffen, um die Kompetenzen zu bündeln und die Integration der Sicherheit zu vereinfachen. Einige Organisationen haben ein Product Security Office eingerichtet, das in der Regel dem CISO unterstellt ist und die Einhaltung gesetzlicher Vorschriften sowie ein Mindestmaß an Sicherheit gewährleistet. Langfristig kann diese Struktur den Wert der Cybersicherheit demonstrieren und sie zu einem Differenzierungsmerkmal machen. Für den Einstieg:

- Bewerten Sie die Sicherheit Ihrer digitalen Produkte (einschließlich Softwarelösungen) und die bestehenden Maßnahmen und vergleichen Sie diese mit den Vorschriften und Kundenerwartungen.

- Identifizieren Sie die Stakeholder im Produktlebenszyklus, ihre derzeitigen Rollen und die zu verstärkenden Maßnahmen. Weisen Sie ihnen einen Sicherheitsansprechpartner zu.

- Etablieren Sie eine dedizierte Governance, zunächst in Form einer Task Force, und entwickeln Sie diese dann zu einem integrierten Ansatz mit spezifischen Prozessen, insbesondere für die Einhaltung gesetzlicher Vorschriften.

Die Cybersicherheitsbranche hat sich bereits mit der Sicherheit von KI befasst, auch wenn in einem sich ständig verändernden Umfeld noch viel zu tun bleibt. Nach dieser ersten Phase ist es im Jahr 2025 an der Zeit zu untersuchen, wie CISOs KI nutzen können, um ihre eigenen Aktivitäten zu verbessern. Der Markt befindet sich heute noch in der Entwicklungsphase, aber einige Anwendungsfälle sind bereits ausgereift. Dazu gehören unter anderem die:

- Erleichterung der Kommunikation (Sensibilisierungskampagnen, Zugang zur Sicherheitsdokumentation, „CISO GPT“ zur Beantwortung komplexer Fragen).

- Beschleunigung bestimmter Prozesse (Voranalyse der Antworten Ihrer Lieferanten auf die Sicherheitsfragebögen).

Andere, komplexere Anwendungsfälle verdienen ebenfalls Ihre Aufmerksamkeit:

- Datenschutz: z. B. Empfehlung von Klassifizierungsstufen basierend auf Typ und Kontext.

- Erkennung und Reaktion: KI-Assistenten für das SOC, automatisierte Protokollsuche, dynamische Aktualisierung von Erkennungsregeln.

Der Schwerpunkt liegt jedoch auf der Bekämpfung der zunehmenden Deepfakes (insbesondere deren Verwendung beim CEO-Betrug). KI wird wahrscheinlich der Schlüssel sein, um die erforderliche Reaktionsfähigkeit zu erreichen, und innovative Lösungen zeichnen sich bereits ab.

In der Zwischenzeit sollten Sie die Entwicklung genau beobachten und die Produktivitäts- und Effizienzgewinne, die KI bieten kann, bewerten. In einem Kontext, in dem die Optimierung der Ressourcen von entscheidender Bedeutung ist, könnte sich die KI als wertvoller Verbündeter erweisen. Bis 2025 werden zahlreiche KI-basierte Produkte erwartet: Identifizieren Sie jetzt die relevanten Anwendungsfälle, um proaktiv und effizient zu bleiben.

Ein zentrales Thema der IT-Sicherheit, das auch in der OT-Welt von entscheidender Bedeutung ist, ist die Cyber-Resilienz. Die „Critical Entities Resilience Directive“ (CED) in Europa wird in naher Zukunft von den Akteuren der Industrie verlangen, dieses Thema in ihre Roadmaps zu integrieren. Glücklicherweise ist das Konzept der Resilienz in der Industrie bereits gut etabliert, und es gibt Prozesse, die häufig für die Cybersicherheit angepasst werden können: Redundanz, Notfallkommunikation, Geschäftskontinuitätspläne und lokale, reduzierte Betriebsabläufe.

Diese Analyse wird jedoch häufig nur auf der Ebene eines einzelnen Standorts oder einer Produktionslinie durchgeführt, ohne eine umfassende End-to-End-Betrachtung. Das zugrunde gelegte Worst-Case-Szenario beschränkt sich meist auf lokale Auswirkungen und berücksichtigt nicht den globalen Ausfall der industriellen IT infolge eines Cyber-Angriffs.

Zudem mangelt es in vielen industriellen IT-Architekturen trotz vorhandener Segmentierung häufig an ausreichender Isolation, effektiven Mechanismen zur Bedrohungserkennung und vor allem an der Fähigkeit zur schnellen Wiederherstellung der Systeme! Um solchen umfassenden Ausfallszenarien adäquat begegnen zu können, müssen die Reaktionsformate und -methoden entsprechend angepasst werden: Dazu gehören z. B. dedizierte und isolierte Arbeitsplätze für das Krisenmanagement, speziell angepasste Reflex Sheets für Notfallsituationen sowie Wiederherstellungstests, die diese End-to-End-Perspektive einbeziehen.

Die Industrie ist mit dem Thema Resilienz bestens vertraut, und die IT-Abteilungen arbeiten seit langem daran: Bringen Sie diese beiden Welten nun vollständig zusammen, um die Resilienz Ihrer OT-Infrastruktur umfassend zu gewährleisten!

Die meisten Schätzungen gehen davon aus, dass ein Quantencomputer, der die RSA-Verschlüsselung brechen kann, zwischen 2030 und 2040 Realität wird. Behörden und Standardisierungsgremien haben bereits reagiert: Das National Institute of Standards and Technology veröffentlichte im Sommer erste Standards für Post-Quanten-Verschlüsselung, Ende November empfahlen 18 europäische Sicherheitsbehörden, dem Thema höchste Priorität einzuräumen. In Australien wurden sogar bereits Obsoleszenzdaten für RSA und ECC, wie wir sie kennen, für das Jahr 2030 festgelegt.

Warum diese Eile?

- Wir müssen uns auf eine langwierige Migration vorbereiten, die einen großen Bereich umfasst (Infrastruktur, Lieferanten, Produkte usw.) und mehrere Jahre dauern kann.

- In bestimmten sensiblen Bereichen könnten böswillige Akteure nach dem Motto „jetzt sammeln und später entschlüsseln“ vorgehen, sobald Quantencomputer einsatzbereit sind.

Für 2025 gilt es, Folgendes zu antizipieren:

- Sensibilisieren Sie die Geschäftsbereiche und die Geschäftsleitung, da dieses Projekt außerhalb der IT-Teams weitgehend unsichtbar bleibt, aber finanzielle Unterstützung benötigt.

- Legen Sie Ihre Strategie fest, indem Sie die Daten identifizieren, die vorrangig geschützt werden müssen (insbesondere solche mit langen Vertraulichkeitszeiträumen oder hohem Risiko). Führen Sie eine schnelle Bestandsaufnahme Ihrer vertrauenswürdigen Systeme (PKI, HSM, CLM…) durch, um den Migrationsaufwand abzuschätzen und zukünftige regulatorische Anforderungen zu erfüllen.

- Klären Sie die Governance (Cyber-Team? IT-Team?) und ernennen Sie eine:n durchsetzungsstarke:n Projektleiter:in für die mehrjährige Betreuung des Projekts.

- Integrieren Sie Post-Quantum-Compliance-Anforderungen (PQC) in Ihre IT-Sicherheitsbestimmungen, entweder jetzt oder durch Aktualisierungen innerhalb von drei Jahren. Starten Sie für die am stärksten betroffenen Bereiche Proof of Concepts (POCs)

- Nehmen Sie diesen Übergang in Ihre Obsoleszenz-Roadmaps auf, um von bestehenden Prozessen zu profitieren.

- Integrieren Sie all diese Maßnahmen in eine „Krypto-Agilitäts“-Strategie, da Post-Quantum-Algorithmen noch neu sind und in Zukunft möglicherweise mehrere Migrationen erfordern werden.

Desinformation ist ein großes gesellschaftliches Problem, dem sich auch große Organisationen ausgesetzt sehen und dem sie manchmal hilflos ausgeliefert sind. Ohne die Kommunikationsteams zu ersetzen oder ein ständiges Monitoring der sozialen Medien zu gewährleisten, kann der CISO im Falle einer bestätigten Desinformationskampagne einen wertvollen Beitrag leisten: durch Analysemethoden, Untersuchungen und die Verarbeitung von Daten über Reaktionen auf Vorfälle. Seine technische Expertise kann somit die Glaubwürdigkeit der Organisation stärken und das Know-how der Teams hervorheben. Über die Betrugsbekämpfung hinaus könnte das Desinformationsmanagement daher zu einer zusätzlichen Kompetenz für CISOs werden, insbesondere in den reiferen und stärker exponierten Bereichen.

Methodik des CISO-Radars

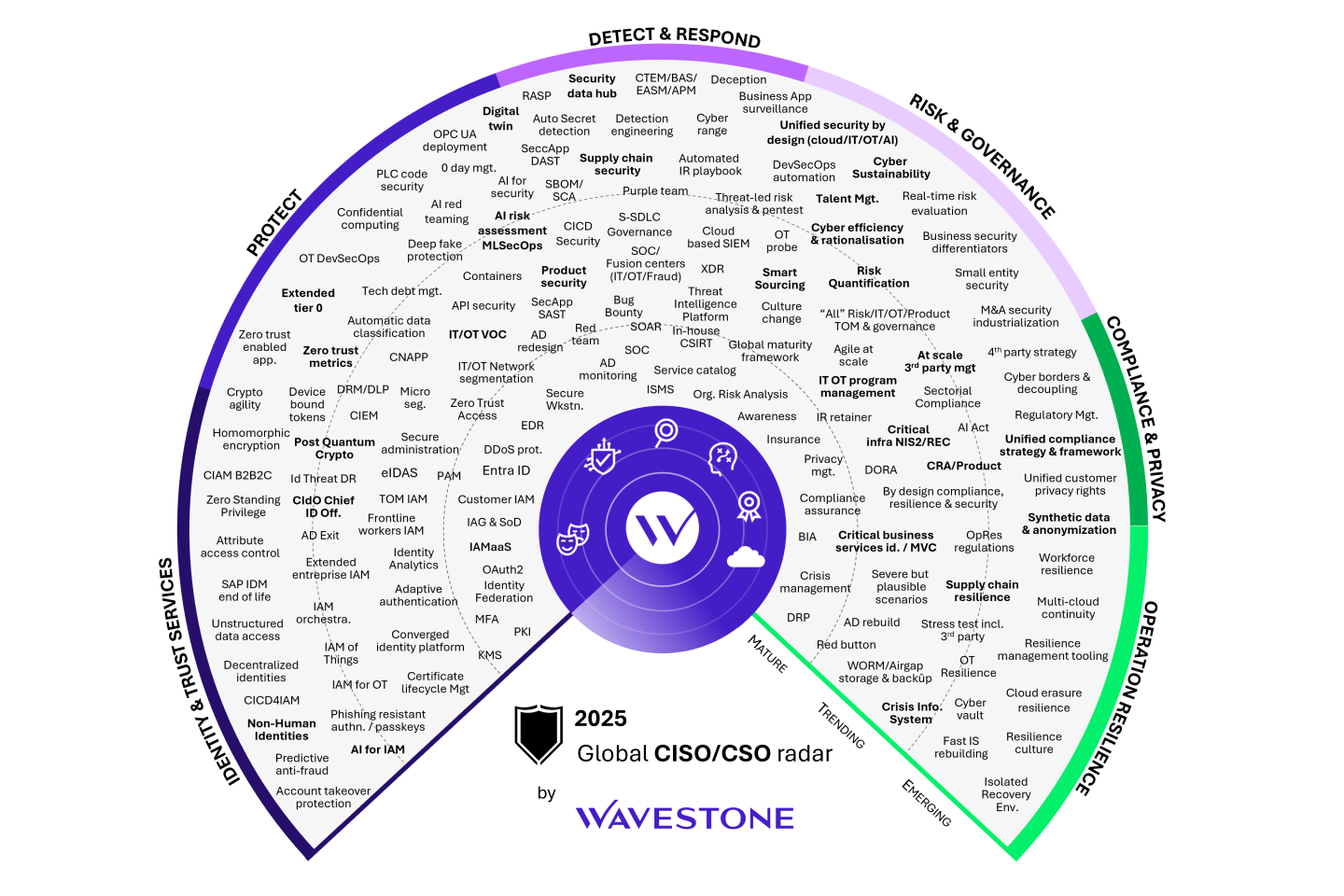

Der CISO-Radar stellt eine Auswahl von Kernthemen dar, mit denen sich Fachleute im Bereich Cybersicherheit und -resilienz bei ihrer Arbeit auseinandersetzen müssen.

Es ist in Quadranten organisiert, die Kernthemen umreißen: Identity & Trust Services; Protect, Detect & Respond; Risk & Governance; Compliance & Privacy sowie und Operational Resilience.

Jedes dieser Themen ist in drei Reifegrade unterteilt: „Mature“, „Trending“ und „Emerging“.

- Themen der Stufe „Mature“ können und sollten von jedem CISO beherrscht werden.

- Themen der Kategorie „Trending“ werden bereits operativ bearbeitet, erste Erfahrungen können ausgetauscht werden.

- In der Kategorie „Emerging“ finden sich Themen, die noch relativ unbekannt sind, sich in der Entwicklung befinden oder für die es keine offensichtlichen Lösungen gibt. Ihre Identifizierung ermöglicht es, zukünftige Entwicklungen zu antizipieren und ihre Integration in Ihre Organisation vorzubereiten.

Die Identifizierung der Themen, ihre Positionierung und Analyse sind das Ergebnis der gemeinsamen Arbeit der Cybersecurity Practice Management Teams von Wavestone über alle geografischen Standorte des Unternehmens hinweg.