Radar RSSI : à quoi s’attendre en 2025 ?

Publié le 15 janvier 2025

- Cybersécurité

Après des années d’investissements intensifs et la conduite d’ambitieux programmes de renforcement en cybersécurité, 2025 marque un tournant stratégique pour de nombreuses organisations. Face à un contexte économique contraint et à la nécessité de rationaliser les dépenses, les budgets alloués à la cybersécurité subiront une pression accrue, alors même que les enjeux restent majeurs.

Les systèmes d’information deviennent toujours plus complexes, les périmètres moins maîtrisables, notamment avec l’essor de l’intelligence artificielle, les réglementations se multiplient et se spécialisent, et les tensions géopolitiques aggravent les risques. Dans ce contexte, le RSSI doit relever un défi de taille : maintenir, voire renforcer, la sécurité tout en optimisant les ressources disponibles.

Pour préparer cette année charnière, découvrez notre décryptage des tendances majeures qui transformeront le paysage de la cybersécurité en 2025.

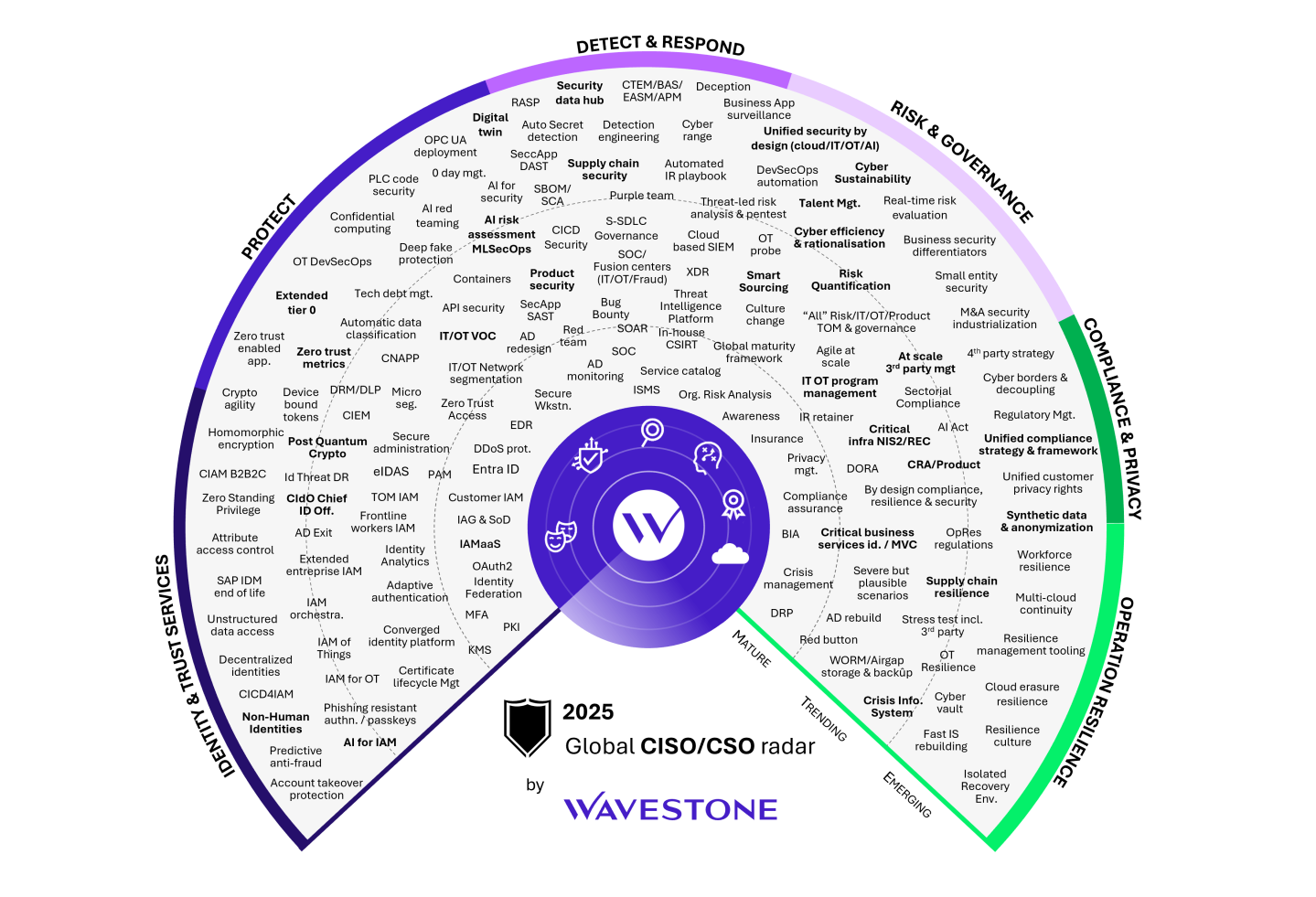

Depuis plus de 10 ans, Wavestone actualise chaque année son outil d’anticipation, le « Radar du RSSI », qui rassemble les thématiques essentielles pour les filières cybersécurité et résilience opérationnelle. Sa création repose sur un travail collaboratif impliquant l’ensemble des managers et experts de nos équipes. Il reflète les missions réalisées au cours de l’année ainsi que les évolutions observées sur le terrain.

En se basant sur nos analyses et notre radar, nous avons identifié les 3 grands chantiers qui vont probablement structurer les prochaines années, ainsi que les sujets émergents à surveiller.

Une nécessaire rationalisation et optimisation du fonctionnement

Ces dernières années, en raison de la multiplication des cyberattaques, les organisations ont massivement investi pour assurer une croissance importante de leur service de cybersécurité. Aujourd’hui, nous sommes face à un ralentissement de cette dynamique avec des RSSI confrontés à des pressions budgétaires importantes nécessitant de repenser leur organisation. Mais cela ne s’est pas accompagné d’une réduction des menaces, au contraire ! Il faut donc parvenir à faire mieux, mais avec autant.

1. Rationaliser les processus et outils existants

La croissance de ces dernières années a amélioré le niveau de cybersécurité, notamment dans les grandes structures. Toutefois, la multiplication des processus et des outils crée des redondances et des conflits, limitant l’efficacité et compliquant la maîtrise des coûts, un enjeu de plus en plus surveillé par les comités de direction. Une rationalisation devient donc incontournable.

Pour les processus, l’uniformisation des pratiques entre géographies ou équipes évite les incompréhensions, les doublons et les analyses incohérentes. Cette démarche est cruciale pour répondre aux besoins croissants des métiers tout en maintenant la réactivité. Des secteurs comme la finance sont particulièrement concernés, notamment sur des sujets comme les référentiels et les fonctions de contrôle, qui se sont multipliés, les procédures de réponse aux incidents ou encore l’intégration de la sécurité dans les projets.

Au niveau des technologies en place, il peut être judicieux d’analyser votre existant pour repérer les éventuels recouvrements. Les outils étant fréquemment mis à jour, de nouvelles fonctionnalités peuvent couvrir des domaines auparavant gérés par d’autres solutions dédiées. Plutôt que de multiplier des outils distincts, ce qui peut être couteux et complexe, visez une réduction volontaire en misant sur quelques plateformes unifiées. Certains de nos clients, qui possédaient entre 40 et 80 solutions de cybersécurité, ciblent désormais une dizaine d’outils reposant sur 2 ou 3 plateformes majeures. La gestion des identités et des accès (IAM) est souvent prioritaire, et la sécurité des infrastructures peut aussi en profiter. Restez toutefois vigilant face aux écarts entre les promesses des éditeurs et la réalité, ainsi qu’au risque de dépendance à un fournisseur unique, comme l’a illustré l’incident CrowdStrike cet été.

2. Améliorer la gestion de vos équipes

Nous avions évoqué l’an dernier la pénurie de talents dans la cyber et les leviers pour y faire face. Dans un contexte économique contraint, et pour des organisations toujours plus étendues, l’optimisation de la localisation des ressources humaines devient primordiale. C’est le « smart sourcing » : aller chercher les compétences au bon endroit pour allier expertise et réduction des coûts :

- Dans votre géographie, pour profiter d’une expertise en proximité, voir dans vos locaux, avec une forte souplesse et une grande adaptabilité.

- En nearshore, pour optimiser les efforts tout en profitant de la proximité géographique et linguistique, et d’une expertise grandissante, en particulier au Portugal ou en Europe de l’Est.

- En offshore, pour réduire les coûts sur des processus déjà matures, tout en restant attentif à l’efficacité finale. Les pays de destinations les plus courants restent l’Inde et l’Asie du Sud-Est.

En parallèle, dans un marché du travail cyber toujours très tendu, il est indispensable de conserver des équipes internes alignées sur la vision à long terme de votre organisation. Pour y parvenir, une démarche de « Talent Management » doit être mis en œuvre pour bien gérer une filière réellement clé. Sans revenir sur toutes les bonnes pratiques, certains points majeurs doivent être pris en compte :

- Fédérez-les autour de pratiques et rituels communs pour favoriser le partage d’expertises.

- Offrez des opportunités de formation et des plans de carrière transparents pour encourager leur évolution.

- Valorisez vos experts et restez à l’écoute de leurs aspirations.

Pour trouver le bon équilibre, analysez vos processus existants, leur maturité, leur importance pour la sécurité de vos actifs et la couverture géographique souhaitée. Le « smart sourcing » peut être très bénéfique en libérant du temps pour des tâches de construction ou d’encadrement. Toutefois, on n’externalise bien que ce que l’on maîtrise, et une délocalisation massive peut entraîner des effets négatifs à plusieurs niveaux. A nouveau une tâche de gestion de risque pour le RSSI, mais cette fois-ci sous l’angle RH !

3. Soyez capable de démontrer la valeur de la cyber

Dans un contexte de ressources limitées, il devient essentiel de prouver l’apport de la cybersécurité. Deux actions peuvent être menées :

Pour démontrer concrètement l’impact des mesures de sécurité sur les plans financier, opérationnel et stratégique. Grâce aux solutions émergentes, cet exercice est plus accessible et facilite les échanges avec les comités de direction, permettant de prioriser les actions. Cette approche fonctionne dans tous les secteurs.

Au-delà de sécuriser, elle renforce la confiance des clients et partenaires, soutient la conquête de nouveaux marchés et peut même générer de nouvelles offres. Les RSSI doivent donc maîtriser le business, les parcours clients et collaborer avec les équipes métier. À terme, la cybersécurité peut passer d’un centre de coût à un centre de profit, ce qui requiert souvent la mobilité de profils métier pour apporter une dimension marketing et commerciale. Cette approche est très efficace dans des contextes ou la structure construit et commercialise des offres ou des produits numériques (industrie, santé, automobile, transport…).

Tout en assurant un passage à l’échelle des enjeux cyber clés

Traditionnellement, les organisations ont renforcé en priorité la sécurité du cœur de leur SI, et d’après les retours terrain, elles y sont globalement parvenues. Mais les cyberattaquants ont adapté leurs tactiques : ils ciblent désormais les petites entités et filiales, les comptes à privilège ou encore les failles Cloud pour accéder à des zones moins défendues. Le RSSI doit donc élargir son champ d’action à un périmètre toujours plus vaste et hétérogène. Les régulateurs, quant à eux, exigent une attention accrue aux fournisseurs et une sécurisation de périmètres élargis.

Tout cela, dans un contexte géopolitique tendu ou l’uniformisation des pratiques n’est plus toujours possible avec l’augmentation du cloisonnement, pour anticiper ou concrétiser des besoins de découplage, certaines parties du SI pouvant ainsi être au moins partiellement isolées des autres pour des raisons règlementaires ou géopolitique. Nous avions déjà relevé cette tendance dans notre précédente édition du radar, et elle demeure d’actualité.

Le passage à l’échelle est donc indispensable, mais reste complexe et semble s’approcher de la quadrature du cercle ! Il faudra faire des choix éclairés, argumentés, en lien avec la stratégie de la DSI et de l’organisation et les débattre au bon niveau. Trois mouvements importants devront évidemment continuer en 2025 :

- L’exploitation à son plein potentiel du Cloud : si elle offre des avantages pour l’IT mais aussi pour la cybersécurité, comme nous l’évoquions l’année dernière, cette nouvelle infrastructure, et notamment son administration, doit être sécurisée : appuyez vous sur l’Enterprise Access Model proposé par Microsoft pour adapter le concept du tiering à vos environnement Cloud, et intégrez des scénarios d’indisponibilité massive du Cloud dans vos exercices de crise et plan de résilience.

- Le développement des chaînes CI/CD : bénéfiques grâce à l’automatisation et la standardisation des pratiques pour mieux intégrer la sécurité dans les projets, elles deviennent un composant systémique du SI … et peuvent donc, si mal protégées, mener à sa compromission complète ! Assurez vous que cette transformation ne se retourne pas contre vous, en les considérant presque aussi critiques qu’un « nouvel Active Directory ».

- Et évidemment le Zero Trust : mouvement indispensable que nous avions déjà identifié l’année dernière. La gouvernance sera clé pour cette transformation en profondeur : ayez un porteur identifié et assurez-vous d’avoir toutes les parties prenantes pertinentes autour de la table (équipe réseau, infra, développeurs & architectes, métiers).

Mais nous avons également identifié 5 sujets clés pour assurer la maîtrise de ce périmètre mouvant et complexe, et des infrastructures qui le soutiennent.

Nous avions souligné l’an dernier l’importance de la gestion des tiers, un travail de longue haleine. Ce constat reste plus que jamais d’actualité, mais vos filiales et petites entités représentent aussi un risque, en particulier lorsqu’elles rejoignent votre organisation via une fusion ou une acquisition. Les frontières se brouillent : les entités sont moins monolithiques et entretiennent de multiples liens, parfois très différents, où la visibilité sur la posture de sécurité et la capacité d’action sont limitées.

Pour assurer une gouvernance de sécurité adaptée à ces nouvelles configurations :

- Sur le plan organisationnel, veillez à ce que vos exigences et référentiels couvrent efficacement l’ensemble des entités et tiers. La capacité à contrôler l’application de vos politiques sera cruciale : des outils d’analyse simplifiée peuvent vous aider (ex. pour évaluer les réponses de vos fournisseurs). Assurez-vous également que toutes les équipes concernées (juridique, achats, métiers, sécurité locale) soient incluses. Certaines grandes organisations comptent des centaines de filiales plus ou moins autonomes et des milliers, voire des dizaines de milliers, de fournisseurs.

- Sur le plan des responsabilités, le rôle du « RSSI », fourre-tout depuis des années, est encore amené à s’étendre : résilience opérationnelle, fraude, gestion des risques IT, sécurité des produits… En raison de l’enjeu croissant autour de l’identité, la fonction de Chief Identity Officer (CIdO) apparaît pour gérer et protéger à la fois l’IAM interne et externe, voire celle des objets ou des identités non humaines. Dans l’industrie, des OT Security Officers se concentrent sur les systèmes industriels, et des Product Security Officers sur la sécurité des produits numériques. Dans ce contexte de rationalisation et de spécialisation, l’adoption d’une gouvernance claire sera nécessaire pour communiquer l’attribution des responsabilités à tous les acteurs concernés et mettre toute l’organisation en mouvement. Il ne faut jamais oublier qu’à la cible, plus la délégation sera forte, plus la culture aura changé, plus l’organisation sera sécurisée en profondeur !

Alors que de nombreuses organisations entament une période de renouvellement de leur Security Operation Center (SOC), il est essentiel de maintenir, voire d’améliorer son efficacité, malgré un périmètre toujours plus vaste et de plus en plus hétérogène. Plusieurs domaines clés d’attention émergent :

- Optimisation du SOC : L’automatisation (via des outils SOAR traditionnels ou de nouveaux produits alimentés par l’IA) promet d’accélérer les processus et de faciliter le travail des analystes. Bien que les résultats soient prometteurs, cela nécessite des efforts fondamentaux importants. Le “Shift-left” ainsi que des outils décentralisés spécialisés (par opposition aux SIEM monolithiques centralisés hérités) et des équipes sont considérés comme des leviers pour permettre une montée en échelle et une optimisation structurelle du SOC.

- Repenser la pile technologique : De nombreux projets de refonte du SOC sont actuellement en phase de planification. Ces projets conduisent souvent à des décisions stratégiques : abandonner le SIEM ? Se concentrer sur le XDR ? Migrer vers le cloud ? Mettre en œuvre la “détection en tant que code” pour rationaliser l’ajout et la suppression automatisés des règles de détection ? En fonction des besoins (couverture IT/OT/Produit, diversité technologique) et des outils existants (produits en fin de vie, solutions acquises, etc.), les orientations prises par les clients varient considérablement en fonction des priorités telles que la gestion des environnements hétérogènes et la simplification des opérations.

- Revoir la gestion des données pour des capacités en temps réel : Au-delà de la collecte habituelle de journaux “froids”, la création d’un Security Data Hub peut unifier les événements de sécurité et consolider les sources de données pertinentes, offrant une meilleure vue en temps réel de la posture de sécurité. Cette approche transformatrice nécessite une réflexion avancée sur les “données” pour structurer le hub de données, mais elle offre des avantages à court terme pour comprendre continuellement les niveaux d’exposition et des avantages à long terme, notamment pour l’intégration de l’IA.

Les organisations les plus avancées, maîtrisant ces trois piliers, pourront alors aller vers une évaluation continue de leur exposition aux menaces (Continuous Threat Exposure Management). Combinant plusieurs outils & méthodologies (Attack Path Mangement, Extended Attack Surface Management, Breach & Attack Simulation), cette approche permet à l’organisation de prioriser ses efforts de détection et de remédiation des vulnérabilités en fonction des scénarios d’intrusion les plus probables et critiques en fonction de son contexte.

La protection des données est un défi majeur pour les organisations, car elles gèrent une multitude de données critiques nécessaires à leur bon fonctionnement. Savoir comment suivre le niveau de sécurité de ces données est depuis longtemps un problème épineux. Des solutions ont émergé depuis plusieurs années pour relever ce défi (chiffrement des données, auto-discovery, identification des potentielles anomalies en temps réel…) mais sans apporter la réponse parfaite.

Aujourd’hui, grâce à l’intelligence artificielle, de nouveaux outils semblent émerger pour apporter une solution efficace. 2025 pourrait être l’opportunité pour les RSSI de se saisir des nouvelles opportunités qu’offre l’IA, pour enrichir les fonctionnalités des deux grandes catégories d’outils :

- Les DSP (Data Security Platform), qui cherchent à offrir une protection globale des données, incluant la détection des menaces, la gestion des accès et la conformité réglementaire, et qui intègrent petit à petit des fonctionnalités d’IA pour enrichir leur service.

- Les DSPM (Data Security Posture Management) pourraient aussi bénéficier de l’apport de l’IA. Plusieurs types de DSPM existent, chacun répondant à des besoins spécifiques, notamment concernant l’adaptation aux environnements Cloud. Ces outils permettent de centraliser la gestion de la sécurité des données et offre une vue d’ensemble ainsi que des outils pour surveiller et renforcer la gestion de la sécurité des données. L’ajout de l’IA pourrait permettre de faciliter la corrélation entre les différentes données, de proposer des ajustements de postures adaptées, et de maintenir une analyse permanente des risques et de leurs tendances, notamment via l’amélioration des outils d’auto-discovery.

Afin de bénéficier des outils les plus adaptés à vos besoins, profitez de cette nouvelle année pour :

- S’assurer que les data owner au sein de votre organisation soient clairement identifiés.

- Analyser la manière dont vous sécurisez actuellement vos données.

- Identifier quelles sont les difficultés que vous rencontrez et les fonctionnalités que vous aimeriez avoir afin d’y pallier.

- Définir les environnements sur lesquelles votre système d’information est présent et interagis et les moyens qui sont et vont être alloués pour la gestion de la sécurité de vos données.

- Maintenir une veille attentive des solutions existantes et choisir celles qui correspondent le plus à vos besoins.

Le périmètre s’étend… et le volume de vulnérabilité aussi ! Beaucoup d’organisations font face à des backlogs de vulnérabilités non traitées qui ne faiblissent pas, au contraire, et touchent tous les composants : systèmes d’exploitation, middleware, application, équipements réseaux, etc. L’actualité cyber montre malheureusement que leur exploitation est une voie privilégiée des attaquants. Pour passer à l’échelle et industrialiser, il faut passer à une logique de Vulnerability Operation Center (VOC).

Les deux objectifs du VOC sont de permettre l’automatisation, et les gains d’efficacité. Le VOC est un orchestrateur de gestion des vulnérabilités, en combinant :

- Une gouvernance avec une organisation claire des tâches et des responsabilités (sur les vulnérabilités à remédier, sur les périmètres à surveiller, etc…).

- Une plateforme centralisant les vulnérabilités détectées par tout type d’outil (SAST, DAST, IAT, …), pour pouvoir rationaliser et prioriser la remédiation.

Le VOC est l’art d’harmoniser : on met en place un chef d’orchestre pour mettre sous contrôle la gestion des vulnérabilités en réconciliant une grande diversité de sources et en mettant autour de la table une multitude d’équipes. Le déploiement de ce type de structure chez de nombreux clients montre des résultats positifs, permettant d’avoir des responsabilités plus claires et de réduire fortement, à minima, les vulnérabilités critiques.

L’année 2024 l’a montré : l’IA devient un outil de plus en plus incontournable pour les métiers, et il paraît illusoire de s’en passer. Il faut donc la sécuriser.

Pour l’instant, la plupart des cas d’usage que nous avons observés sont plutôt simples, même si certains sont critiques, et les organisations s’en sont saisies rapidement en déployant, au minimum, une gouvernance adaptée et des mesures de sécurité de base. Cependant, avec l’essor des IA « agentic », capables d’exécuter des tâches ou de prendre des décisions, les risques vont augmenter et se diversifier. Il faudra alors adopter des approches plus complexes et spécifiques à l’IA, en connaissant précisément votre profil :

- Êtes-vous un simple utilisateur de systèmes d’IA fournis par des tiers ? Dans ce cas, concentrez-vous sur la gestion et l’évaluation des risques liés à ces tiers fournisseurs de modèle/systèmes d’IA, ainsi que sur la sensibilisation et le contrôle de vos utilisateurs.

- Développez-vous des applications intégrant des modèles d’IA tiers ? Vous devez alors sécuriser la plateforme qui héberge l’IA, assurer la protection des données et réaliser des contrôles sur l’ensemble de la solution.

- Êtes-vous vous-même créateur et exploitant de modèles d’IA (voire fournisseur pour d’autres) ? Intégrez la sécurité dans tout le cycle de développement et prévoyez des tests poussés (red teaming IA). Assurez-vous de pouvoir détecter et répondre aux incidents, notamment face à d’éventuels prompts malveillants pour l’IA générative.

Ces étapes essentielles pour la cybersécurité s’inscrivent plus largement dans la démarche d’IA de confiance, des IA licites, éthiques et robustes, en ligne avec des cadres comme l’AI Risk Management Framework du NIST ou l’IA Act européen. Cela implique une gouvernance faisant dialoguer toutes les parties prenantes de l’organisation (cyber, data science, juridique, métier, etc…), des processus adaptés, l’outillage correspondant (chartes, méthodologies de mesure des risques, …) et des contrôles (audit, red teaming, …).

Se préparer en entrant dans l’ère du « regulatory management »

Les différentes régions du monde connaissent une vague réglementaire touchant de nombreux sujets et secteurs. Aux États-Unis, on peut citer la directive CMMC 2.0 ou FED/FEB ; en Europe, le Cyber Resilience Act, NIS2, AI Act, DORA, REC, etc. D’autres référentiels sectoriels (Part-IS dans l’aviation, UNR 155 pour les véhicules connectés, etc.) s’ajoutent à cette longue liste. Historiquement centrées sur la protection des données personnelles ou les infrastructures critiques, ces réglementations se sont élargies à davantage de thématiques, de secteurs et d’organisations. Désormais, presque aucun secteur ni aucune taille d’entreprise n’est épargné, et le poids des régulateurs ne cesse de croître.

Même si ces contraintes réglementaires peuvent sembler éloignées des priorités métiers, une bonne prise en compte peut s’avérer bénéfique : clarifier les processus, lancer de grands chantiers et valoriser vos efforts auprès de la direction.

La gestion de la réglementation cyber sera donc un sujet clé de 2025 :

- Si ce n’est pas déjà fait, mettez en place une organisation pour identifier et suivre les réglementations qui s’appliquent (ou s’appliqueront) à vous. Intégrez-les dans vos feuilles de route cyber. Adossée au RSSI et en lien étroit avec les équipes juridiques ou conformité, cette entité doit se doter d’un tableau de bord réglementaire, incluant une cartographie des textes et de leurs périmètres d’application (rien que pour NIS2, l’analyse doit être réalisée dans les filiales européennes des 27 pays). Définissez également des règles Groupe pour éviter des mises en œuvre incohérentes et coûteuses. Certains clients unifient d’ailleurs leur politique de sécurité au niveau Groupe, afin de répondre à la majorité des textes en un seul référentiel.

- Pour les organisations les plus matures et disposant de ressources adéquates, passez au « regulatory management ». Inspirez-vous du secteur financier américain : ses acteurs les plus avancés ont mis en place des veilles actives et des équipes dédiées qui échangent régulièrement avec les régulateurs, contribuent aux directives et s’informent en amont des nouvelles exigences. Elles organisent aussi la visite des régulateurs ainsi que la préparation et le suivi des contrôles, étape cruciale dans certains secteurs (comme la finance), où les audits peuvent être longs et exigeants et perturber les activités courantes.

Quels défis pour demain ?

Au-delà des tendances de fond, certains sujets émergents seront clés en 2025 et nécessitent que chaque filière cyber se positionne sur la pertinence dans leur contexte.

Pour contourner les protections massives déployées sur les infrastructures, les cyberattaquants changent de cible et s’attaquent de plus en plus aux systèmes de gestion des accès et des identités (IAM). Ces systèmes peuvent présenter les mêmes vulnérabilités que les autres briques de sécurité (vol de jetons par attaque man-in-the-middle, failles applicatives…), rendant l’authentification contournable ou détournable. Pour vous en prémunir :

- Effectuez un audit de sécurité spécifiquement orienté IAM pour vérifier vos plateformes et vos processus d’attribution de comptes (désactivation de l’authentification forte, remise à zéro des mots de passe, pertes de téléphones…).

- Réalisez une revue de la sécurité des comptes d’administration, y compris ceux dédiés à l’IAM, afin d’éviter qu’une compromission ne permette une élévation de privilège (ex. compte de support pouvant réinitialiser le mot de passe et le MFA d’un administrateur de domaine).

- Sécurisez la liaison entre le système IAM et vos applications pour veiller à ce que seules les personnes autorisées accèdent aux ressources requises, et soyez vigilant face aux masquages applicatifs qui facilitent les mouvements latéraux.

Même les acteurs les plus avancés ont déjà subi ce genre d’attaque : faites-en un élément clé de votre plan de contrôle 2025 !

La sensibilisation accrue et les nouvelles réglementations (ex. Cyber Resilience Act) rendent les consommateurs de produits numériques (aussi bien professionnels que particuliers) plus exigeants quant à leur sécurité. Certains de nos clients l’ont déjà compris.

La principale difficulté réside dans le rassemblement d’expertises dispersées (responsables produits, développeurs, métiers, marketing, support, conformité, etc.). Il s’agit d’identifier vos produits numériques et de créer une filière intégrée pour consolider les compétences et simplifier l’intégration de la sécurité. Certaines organisations ont mis en place un Product Security Office, généralement rattaché au RSSI, qui veille à la conformité réglementaire et au niveau minimum de sécurité. À terme, ce dispositif peut prouver l’apport de la cybersécurité et en faire un atout de différenciation. Pour vous lancer :

- Évaluez la sécurité de vos produits numériques (incluant les solutions logicielles), ainsi que les mesures en place, en comparant avec les réglementations et les attentes des clients.

- Recensez les parties prenantes dans le cycle de vie du produit, leur rôle actuel et les actions à renforcer. Attribuez-leur un point de contact sécurité.

- Mettez en place une gouvernance dédiée, dans un premier temps sous forme de task force, puis faites-la évoluer vers une approche intégrée avec des processus spécifiques, surtout pour la conformité réglementaire.

Les filières cyber se sont déjà penchées sur la sécurité de l’IA, même s’il reste beaucoup à faire dans un contexte en constante évolution. Après cette première phase, il est temps en 2025 de voir comment le RSSI peut tirer parti de l’IA pour améliorer ses propres activités. Aujourd’hui, le marché est encore en structuration, mais certains cas d’usage commencent à atteindre une maturité suffisante :

- Faciliter la communication (campagnes de sensibilisation, accès à la documentation de sécurité, “CISO GPT” pour répondre à des questions complexes).

- Accélérer certains processus (préanalyse des réponses de vos fournisseurs aux clausiers de sécurité).

D’autres cas d’usage, plus lointains, méritent aussi votre attention :

- Protection des données : recommandation des niveaux de classification selon la nature et le contexte.

- Détection & réaction : assistants d’IA pour le SOC, recherches automatisées dans les logs, mise à jour dynamique des règles de détection.

La priorité se concentre toutefois sur la lutte contre les deepfakes, en plein essor (en particulier leurs usages pour des fraudes au président). L’IA sera probablement la clé pour disposer de la réactivité nécessaire, et des solutions innovantes commencent déjà à émerger.

Pour l’instant, maintenez une veille attentive et évaluez les gains de productivité et d’efficacité que l’IA peut vous apporter. Dans un contexte où l’optimisation des ressources est cruciale, l’IA pourrait s’avérer être une alliée de choix. De nombreux produits basés sur l’IA devraient apparaître en 2025 : identifiez dès maintenant ceux pertinents pour rester proactif et performant.

Sujet incontournable de la sécurité IT, la résilience cyber est également cruciale pour le monde OT. La directive sur la Résilience des Entités Critiques en Europe imposera bientôt aux acteurs industriels d’intégrer ce sujet à leur feuille de route. Heureusement, la résilience est déjà bien connue dans l’industrie, avec des processus existants souvent adaptables au cyber : redondance, communication en cas d’incident, plans de continuité d’activité et processus dégradés locaux.

Mais cette analyse est souvent faite à l’échelle d’un site ou d’une ligne de production, sans vision de bout-en-bout. Le scénario du pire cas retenu est local et non une défaillance informatique industrielle globale suite à une attaque cyber.

De plus, les architectures des SI industriels, bien que segmentées, manquent souvent de capacités d’isolation, de détection mais aussi et surtout de capacité de reconstruction rapide ! Pour faire face à ces scénarios, il faut adapter les formats et mode de réponse : PC de crise dédié et isolé, fiche reflexe ajustée également adapter les tests de reprise d’activité en incluant cette vision de bout en bout.

Le monde industriel connaît bien la résilience, la DSI y travaille depuis longtemps : faites pleinement rencontrer ces deux mondes pour rendre votre infrastructure OT complètement résiliente !

La plupart des estimations quant au moment où un ordinateur quantique pourra casser le chiffrement RSA se situent entre 2030 et 2040. Les autorités et organismes de standardisation ont déjà pris les devants : le NIST a publié cet été les premiers standards de chiffrement post-quantique, et 18 agences de sécurité européennes ont recommandé fin novembre d’en faire une priorité majeure. En Australie, des dates d’obsolescence pour RSA et ECC tels que nous les connaissons ont même été fixées dès 2030.

Pourquoi une telle mobilisation ?

- Il faut se préparer à une migration longue, couvrant un large périmètre (infrastructure, fournisseurs, produits…), pouvant s’étendre sur plusieurs années.

- Pour certains domaines sensibles, des acteurs malveillants pourraient « collecter maintenant et déchiffrer plus tard » lorsque les calculateurs quantiques seront opérationnels.

Dès 2025, anticipez :

- Sensibilisez métiers et comités de direction, car ce chantier reste peu visible hors des équipes IT, mais nécessitera un soutien financier.

- Définissez votre stratégie en identifiant les données à protéger en priorité (notamment celles à longue durée de confidentialité ou très exposées). Lancez un inventaire rapide de vos systèmes de confiance (PKI, HSM, CLM…) pour évaluer l’effort de migration et répondre aux futures exigences réglementaires.

- Clarifiez la gouvernance (équipe cyber ? équipe DSI ?) et nommez un porteur solide pour piloter le sujet sur plusieurs années.

- Intégrez dans vos clausiers cyber des exigences de conformité aux protocoles post-quantique (PQC), dès maintenant ou par mise à jour sous trois ans. Pour les plus concernés, lancez des POC.

- Ajoutez cette transition à vos feuilles de route relatives à l’obsolescence afin de bénéficier de processus déjà en place.

- Inscrivez l’ensemble de ces actions dans une logique de « crypto-agilité », car les algorithmes post-quantiques sont encore jeunes et pourraient nécessiter plusieurs migrations futures.

La désinformation est un mal sociétal majeur auquel les grandes organisations sont soumises et face auquel elles se retrouvent parfois démunies. Sans se substituer aux équipes communication ni assurer une veille continue sur les réseaux sociaux, le RSSI peut néanmoins apporter une contribution en cas de campagne avérée de désinformation : méthodologies d’analyse, investigations, traitement des données issues de la réponse à incident… Son expertise technique peut ainsi renforcer la crédibilité de l’organisation et valoriser le savoir-faire des équipes. Au-delà de la lutte contre la fraude, la gestion de la désinformation pourrait donc devenir une corde de plus à l’arc du RSSI, notamment dans les périmètres les plus matures et exposés.

Méthodologie du Radar du RSSI

Le Radar du RSSI présente une sélection des thématiques phares pour les professionnels de la cybersécurité et de la résilience opérationnelle, qu’ils sont amenés à manipuler dans leur activité.

Le visuel est organisé en cadrans qui délimitent des thématiques clés : identité, protection, détection, gestion des risques, conformité, continuité.

Chacune de ces thématiques est divisée en trois niveaux de maturité : “Mature”, “Actualité” et “Emergent”.

- Les thèmes de niveau “Mature” peuvent et doivent être maîtrisés par tout RSSI.

- Les sujets catégorisés “Actualité” commencent à être traités de façon opérationnelle ; de premiers retours d’expérience peuvent être partagés.

- On retrouve dans le niveau “Emergent” les sujets encore peu connus, en mouvement ou pour lesquels il n’existe pas de solutions évidentes. Les identifier vous permet d’anticiper les évolutions futures et vous préparer à leur arrivée dans votre organisation.

L’identification des thématiques, leur positionnement et leurs analyses résultent d’un travail conjoint mené par les équipes de management de la practice cybersécurité de Wavestone dans l’ensemble des géographies du cabinet.